이 웹사이트의 보안 인증서에 문제가 있습니다.

안소심씨가 PC에서 웹 서핑 중에 종종 마주하게 되는 메시지다. 그때마다 안소심씨는 왠지 들어가면 안 되는 사이트를 들어가는 나쁜(?) 사람이 된 것 같은 기분이 들어 창을 닫고는 한다. 게다가 그 메시지 밑에 항상 “계속 진행하시겠습니까?”라는 선택지가 안소심씨에게 더욱 심리적 압박을 준다. 특히 브라우저 상단에 ‘안전하지 않음’이라는 글자까지 보이니 계속 진행하면 악성코드에 감염되거나 정보 유출이 될까 싶어 ‘아니오(N)’를 클릭하기 마련이다. 그런데, 안소심씨는 얼마 전 스마트폰 이용 중에 흠칫 당황하고 말았다. 낯익은 메시지가 나타났기 때문이다.

이 사이트의 보안 인증서는 신뢰할 수 없습니다.

‘스마트폰 너마저…!’라는 좌절도 잠시, 안소심씨는 문득 스마트폰에서도 보안 인증서 오류가 발생하는 원인이 무엇인지, 그보다 도대체 보안 인증서란 것은 무엇인지 궁금해졌다.

(*이미지제공: iDEAR Replay/shutterstock.com)

인터넷 익스플로러(Internet Explorer, IE), 크롬(Chrome), 파이어폭스(Firefox), 사파리(Safari) 등은 대표적인 ‘웹 브라우저’ 종류이다. 웹 브라우저는 우리가 검색하거나 읽고 싶은 게시물이 있는 웹 페이지의 웹 서버와 정보를 주고 받아 사용자들이 해당 웹 페이지를 볼 수 있게 해주는 역할을 한다. 그런데 웹 페이지와 웹 서버간의 통신 과정 중간에 악의적인 누군가가 정보를 가로챌 수도 있다.

이러한 악의적인 행위를 방지하여 안전한 통신이 이루어지도록 하기 위해 TLS(Transport Layer Security)라는 기술이 적용되어 있다. TLS는 웹 브라우징 등 통신 과정에서의 보안과 데이터 무결성 확보를 위한, 일종의 표준화된 암호 규약으로 이해할 수 있다. 이 기술을 이용해 웹 서버와의 통신을 암호화하고 웹 서버가 정상적인 사이트라는 것을 증명하는데, 이때 사용되는 것이 바로 ‘보안 인증서’이다.

스마트폰에도 나타나는 보안 인증서 오류, 왜?

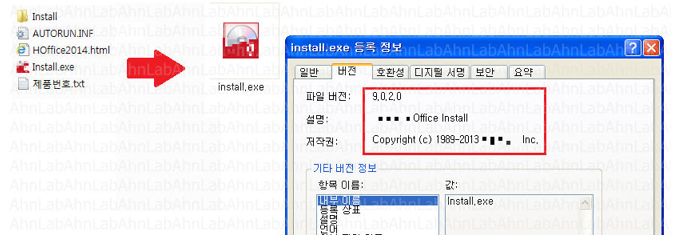

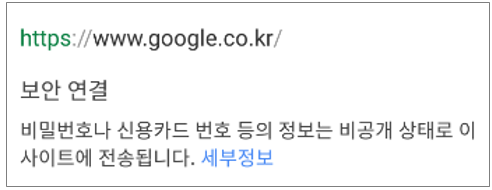

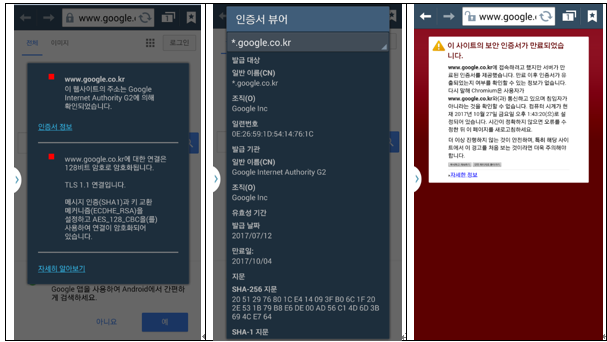

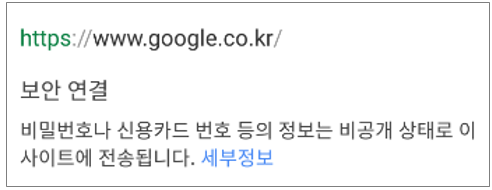

웹 브라우저는 웹 서버의 보안 인증서를 확인해 사용자가 접속한 사이트가 신뢰할 수 있는 정상적인 사이트라는 것을 [그림 1]과 같이 사용자에게 알려준다. 평소 신경 쓰지 않아 모르고 넘어가는 사용자들이 많은데, 웹 브라우저의 주소창에 나타난 웹 페이지 주소가 ‘https://’로 시작하면 ‘보안이 적용된 통신이 이루어지고 있다’는 의미다.

[그림 1] 보안이 적용된 웹 페이지 주소창 표기

[그림 2] 보안이 적용된 웹 페이지 연결

이쯤 되면 왜 스마트폰을 이용할 때도 보안 인증서 오류 메시지가 나타나는지 다들 짐작할 수 있을 것이다. 스마트폰에서도 크롬, 사파리 등 모바일 웹 브라우저를 사용하고 있기 때문이다.

보안 인증서 오류, 이상한 사이트에서만 나타난다?

인터넷을 하다 보면 ‘보안 인증서 오류’ 또는 ‘보안 경고’라는 문구를 종종 접하게 된다. 일반적으로 보안 인증서 오류, 또는 경고가 나타난다는 것은 그 사이트가 신뢰할만한 사이트는 아니라는 의미다. 단순히 보안 인증 과정을 거치지 않은 사이트일수도 있지만, 피싱이나 파밍 공격을 위해 정상 사이트처럼 위장한 가짜 사이트일 수도 있다. 따라서 ‘보안 인증서 오류’를 만나게 되면 일단 해당 사이트를 주의하는 것이 바람직하다.

그런데, 최근 정상 사이트임에도 불구하고 보안 인증서 오류가 나타나는 경우가 있다. 특히, 스마트폰 이용 중에 발생하는 보안 인증서 오류의 주요 원인은 크게 3가지 정도로 요약할 수 있다.

■ 인증서 검증 실패

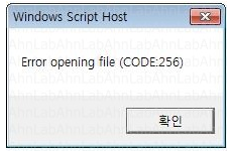

보안 인증서에는 인증서의 발급 날짜와 만료일이 있다. 인증서의 만료일이 현재 시각보다 이전일 경우 인증서 경고가 발생한다. 즉, 해당 웹 페이지의 서비스 제공 업체가 만료일까지 보안 인증서를 갱신을 하지 않았다는 것이다. 기본적으로 주의하는 것이 바람직하지만, 간혹 스마트폰 단말기의 현재 시간이 잘못 설정된 경우도 있다.

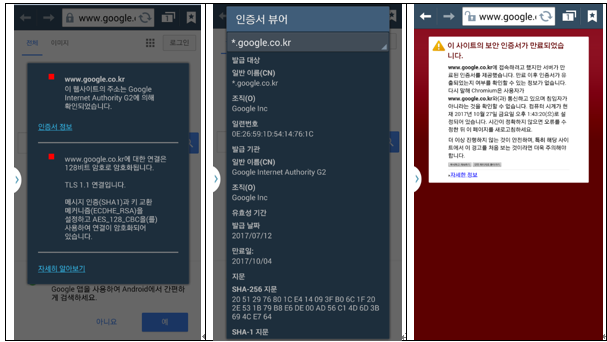

[그림 3] 인증서 만료 기간 초과에 따른 보안 인증서 오류

[그림 3]은 테스트를 위해 임의로 스마트폰 단말기의 시간을 웹 사이트의 보안 인증서 만료일보다 이후로 설정한 것으로, ‘보안 인증서가 만료되었다’는 경고창이 나타났다. 웹 사이트의 인증서 정보는 [그림 3]의 주소창에서 자물쇠 모양을 클릭하면 확인할 수 있다. 안드로이드 단말기의 경우, 현재 시간은 ‘설정->날짜 및 시간’ 메뉴에서 확인할 수 있다. 스마트폰 단말기의 현재 시간이 잘못 설정되어 있어 보안 인증서 오류가 발생하는 것을 방지하기 위해서는 단말기의 ‘자동 날짜 및 시간’ 항목을 활성화하는 것이 좋다.

■ 공인되지 않은 인증서를 사용하는 경우

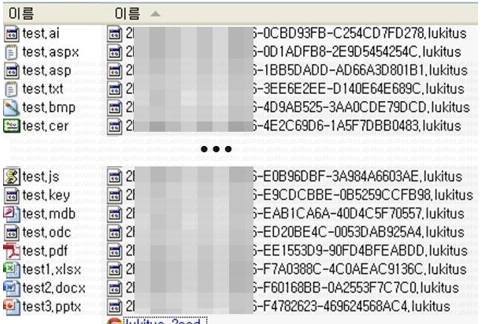

PC나 모바일 등 단말기의 종류와 상관없이 웹 사이트에서 사용하는 인증서는 개인이 독자적으로 생성하여 웹 서버에 적용하는 것도 가능하다. 그러나 이런 경우 IE, 크롬 등 웹 브라우저는 해당 인증서를 생성한 주체에 대해 잘 모르기 때문에, 즉 신뢰할 수 없기 때문에 보안 경고 메시지를 출력한다. 따라서 정상적인 인증서, 다시 말해 웹 브라우저에서 인정하는 인증서를 생성하기 위해서는 ‘공인된 인증서 발급업체’를 이용해야 한다. 이처럼 전자서명 검증 키를 인증하는 업무를 취급하는 인증기관을 CA(Certificate Authority) 또는 최상위 인증기관(Root CA)이라고 한다.

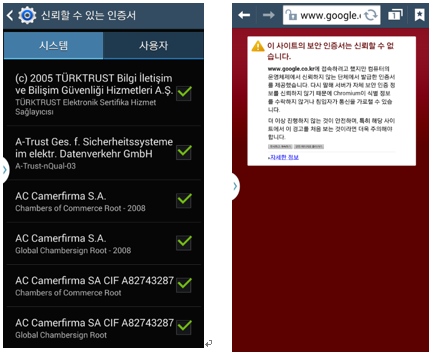

안드로이드 단말기의 경우, 설정 메뉴의 ‘보안’ 항목을 확인해보면 안드로이드 운영체제에서 기본적으로 신뢰하는 인증기관의 인증서에 대한 정보를 볼 수 있다. 예를 들어, 단말기에서 기본적으로 신뢰하는 인증서에 대한 정보를 제거하면, 웹 페이지 접속 시 [그림 4]와 같이 보안 경고가 나타난다.

[그림 4] 단말기에서 신뢰하지 않는 인증서가 적용된 웹 사이트

한편, 크롬, 파이어폭스 등 웹 브라우저를 제공하는 업체는 웹 페이지 보안에 관한 정책을 변경할 수 있다. 일례로, 크롬 웹 브라우저 제공 업체인 구글은 얼마 전 적절한 보안 요구사항을 준수하지 않는 인증서 발급 업체에 대해 자격을 취소하거나 제재한 바 있다. 실제로, 작년에는 중국의 WoSign와 StartCom의 인증서를 신뢰하지 않는 것으로 결정해 해당 인증서를 사용하는 웹 사이트 이용 시 보안 경고 메시지를 노출할 예정이다. 또 구글은 지난 2017년 2월부터 HTTPS가 적용되지 않은 웹 사이트에 사용자가 접속할 때 ‘안전하지 않음’이라는 문구를 노출하고 있다.

■ 인증서 검증 오류

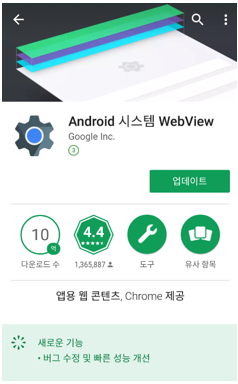

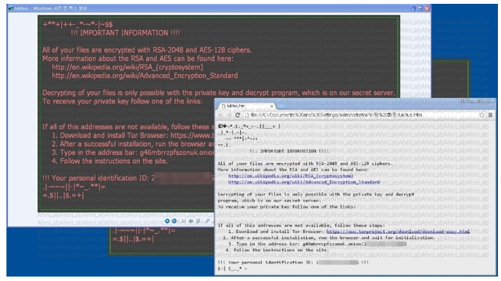

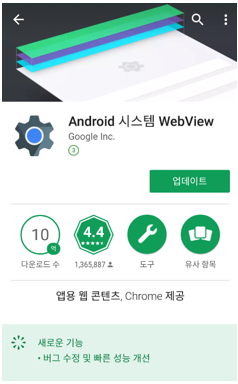

안드로이드 운영체제는 단말기에 설치된 애플리케이션(앱)의 웹 페이지 접속을 위해 ’안드로이드 시스템 웹뷰(Android System WebView, 이하 웹뷰)’라는 것을 제공한다. 네이버, 다음 등의 앱이 이 웹뷰를 이용해 웹 페이지를 보여주는 것이다.

이러한 웹뷰의 버그 또는 모바일 브라우저의 버그로 인해 인증서 검증에 실패하여 보안 경고가 나타나기도 한다. 웹뷰에서 특정 인증서를 사용하는 서버에 접속을 요청할 때 에러가 발생한 사례도 있는데, 국내에서는 웹뷰가 특정 포털사이트 앱의 인증서를 정상적으로 인지하지 못한 일이 있었다.

[그림 5] 안드로이드 시스템 웹뷰

안드로이드 웹뷰 또는 브라우저의 버그에 의한 보안 인증서 오류 메시지가 나타나는 경우에는 해당 제공 업체가 제공한 업데이트를 설치해야 한다. 안드로이드 운영체제 제공 업체인 구글은 안드로이드 4.3(젤리빈) 이전 버전에 대해서는 보안 패치를 중단했지만, 이후 버전을 사용 중이라면 구글 플레이 스토어를 통해 안드로이드 웹뷰를 업데이트할 수 있다.

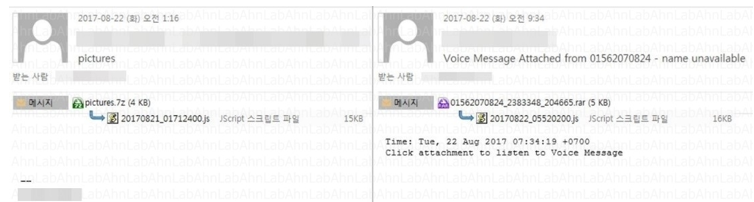

늘 접속하던 웹 사이트에서 갑작스런 보안 경고? 피싱, 파밍 사이트 주의해야..

지금까지 살펴본 바와 같이 스마트폰으로 웹 서핑 시 보안 인증서 경고가 나타나는 원인은 다양하다. 정상적인 사이트임에도 인증서 오류가 나타날 수는 있지만, 기본적으로 보안 인증서 경고가 나타난 페이지에 대해서는 각별히 주의해야 한다. 말 그대로 ‘보안이 검증되지 않은 사이트’라는 의미이기 때문이다.

특히 평소 자주 접속했거나 익숙한 사이트임에도 불구하고 어느 날 갑자기 보안 경고가 나타난다면 일단 사용을 중지하고 원인을 살펴보는 것이 좋다. 잘 알려진 사이트로 위장해 사용자의 접속을 유도하여 악성 애플리케이션을 다운로드하게 하거나 개인정보를 탈취하는 피싱 또는 파밍 사이트일 수 있기 때문이다. 웹 페이지의 보안 인증서에 대한 이해와 함께 더욱 안전한 인터넷 이용을 위해 주의하는 습관을 갖도록 하자.