최근 윈도우 스크립트 호스트(Windows Script Host) 에러 메시지로 사용자의 시선을 돌리는 랜섬웨어가 발견됐다. 암호화된 파일의 확장자명을 .lukitus로 변경하는 이 랜섬웨어는 록키(Locky)의 변종으로, 올해는 특히 다양한 록키 랜섬웨어 변종이 지속적으로 나타나고 있다.

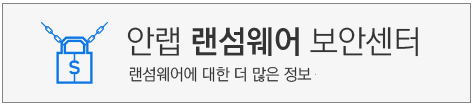

이번에 발견된 랜섬웨어 역시 스팸 메일을 통해 유포되었는데, [그림 1]과 같이 ‘음성 메시지 첨부, 사진 첨부’ 등의 메일 제목을 이용해 사용자의 클릭을 유도하고 있다. 그러나 실제로 첨부된 파일은 자바스크립트(Java Script, JS)로 제작된 압축 파일로, 이 파일을 실행하면 랜섬웨어가 다운로드 및 실행된다.

[그림 1] 사진 또는 음성 메시지 첨부 파일로 위장한 랜섬웨어 변종

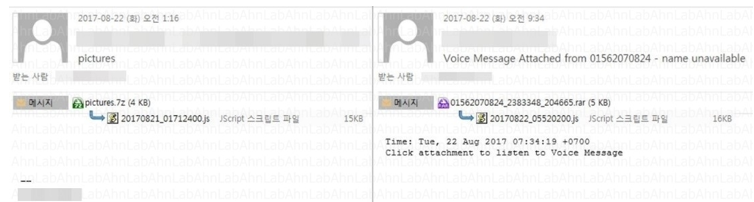

사용자가 첨부 파일을 실행하면 JS 파일이 정상 윈도우 스크립트 호스트를 호출하여 실행하는데, 화면에는 [그림 2]와 같은 오류 메시지를 나타나게 해 사용자로 하여금 오류가 발생한 것으로 착각하게 한다.

[그림 2] 사용자를 속이기 위해 출력하는 오류 창

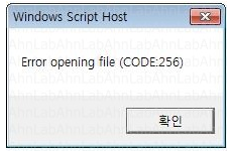

사용자에게는 오류 메시지가 나타나지만 실제로는 스크립트 파일이 실행되며, 공격자가 지정해둔 특정 URL에 접속하여 특정한 경로에 랜섬웨어 파일을 다운로드 및 실행한다. 이렇게 실행된 랜섬웨어는 PC 내의 파일들을 암호화하고, [그림 3]과 같이 암호화된 파일들의 확장자를 ‘.lukitus’로 변경한다. Lukitus는 핀란드어로 “잠금”이라는 뜻이다.

[그림 3] 암호화 후.lukitus로 변경된 확장자명

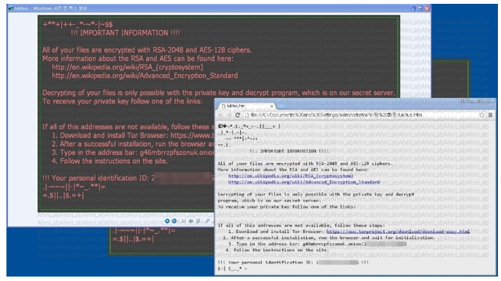

이어 [그림 4]와 같이 감염 사실을 알리는 랜섬노트를 보여주는데, 이 랜섬노트 기존의 록키 랜섬웨어의 것과 동일하다.

[그림 4] 기존 록키 랜섬웨어와 동일한 랜섬노트

올해 록키 랜섬웨어 지속적으로 변형되며 피해를 일으키고 있다. 랜섬웨어를 비롯해 끊임없이 다른 모습으로 나타나는 악성코드는 예방이 최선의 방법이므로 메일에 첨부된 파일을 실행하기 전에 조심하는 습관이 필요하다.

한편, V3 제품군에서는 해당 랜섬웨어를 아래와 같은 진단명으로 탐지하고 있다. 이번에 나타난 lukitus를 비롯해 다양한 랜섬웨어 감염을 방지하기 위해서는 사용 중인 V3의 엔진 버전을 최신 상태로 업데이트해야 한다.

<V3 제품군 진단명>

- JS/Obfus

- Trojan/Win32.Locky

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

'정보보안기사 > 보안이슈' 카테고리의 다른 글

| 전문가들이 사용하는 17가지 침투 테스트 툴 (0) | 2017.09.17 |

|---|---|

| "미국도 2명 중 1명 정보 유출··· 은행 계좌 탈취 가장 경계해야" (0) | 2017.09.15 |

| 로봇과 인공지능이 일자리를 빼앗을까? (0) | 2017.09.14 |

| 가장 실용적인 SMB 랜섬웨어 대비책 (0) | 2017.09.08 |

| 스마트폰에 숨어든 악성 앱을 확인하는 방법 (0) | 2017.09.07 |