2016년 2월 미국 연방준비은행에 보관된 방글라데시 중앙은행 계좌에서 8,100만 달러(약 966 억 원)가 사라졌다는 영화 같은 뉴스가 보도된다. 누군가 은행 내부 이체 시스템을 조작해 1 억 달러가 넘는 돈을 필리핀과 스리랑카 은행 계좌로 이체했다. 필리핀 은행으로 송금된 8100만 달러는 성공적으로 이체되었지만 스리랑카 은행에 2000 만 달러(약 231억)를 이체할 때 영어 단어를 잘못 써 이를 확인하던 중 발견되었다. 이 사건으로 방글라데시 중앙은행 총재 등은 책임을 지고 사임했다고 한다.

은행이 직접 공격당하는 일이 처음은 아니다. 러시아 갱단으로 추정되는 조직이 2013년부터 30개국 100개 은행을 해킹해 최대 10 억 달려(약 1조 1천억 원)를 훔친 것으로 알려졌다. 하지만 한 번에 1 천 억 원 가까운 거액이 털린 건 처음이다. 특히 이번 사건은 이체 시스템을 조작한 게 내부자의 짓인지 악성코드가 사용되었는지 처음에는 알려지지 않았다.

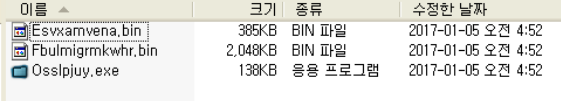

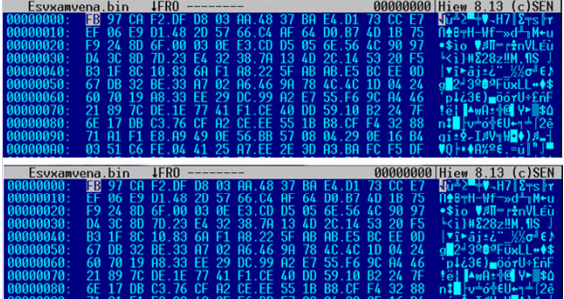

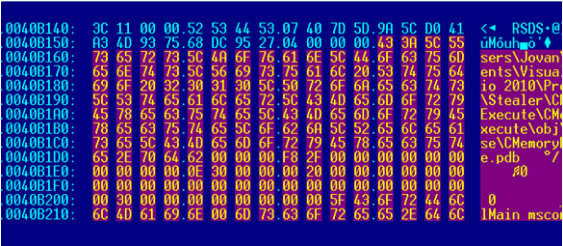

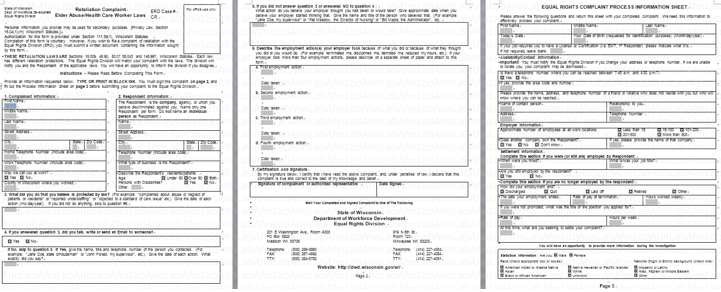

4월 25일 영국 배시스템(Baesystem)에서 공격에 사용된 것으로 알려진 악성코드 분석 정보를 공개했다. 공격자는 은행 내부 시스템에 침투해, 글로벌 금융거래 정보를 안전한 환경에서 교환할 수 있게 은행과 기타 금융기관 간 연결 네트워크를 제공하는 단체인 스위프트(SWIFT, Society for Worldwide Interbank Financial Telecommunication)에서 국제간 거래시 이용하도록 제공하는 시스템을 조작할 수 있는 악성코드를 만들었다. 이는 공격자가 목표 은행의 운영에 대한 깊은 수준의 지식을 가지고 있음을 알 수 있다. 이 악성코드 정보가 알려지면서 은행과 거래 시스템 제작 업체 간 책임 공방도 있었다. 스위프트 시스템의 안전성에 문제가 있다는 의견이 나오면서 스위프트는 자사의 네트워크가 해킹당한 게 아니라는 보도자료를 배포한다. 5월 13일에는 과거 사건과 연관된 악성코드와의 유사점이 나오면서 특정 국가의 소행이 아니냐는 의심도 제기되었다. 이는 2014년 소니 픽처스 공격에 사용된 악성코드와 유사한 악성코드가 발견되었기 때문이나, 이미 공개된 악성코드라 의도적으로 비슷하게 만들었을 가능성도 있다는 의견도 있다.

사건의 파장은 점점 커지고 방글라데시 은행뿐만 아니라 다른 은행에서도 공격이 있었음이 알려진다. 2015년 12월 베트남 은행에서도 비슷한 공격 시도가 있었으며, 관련 악성코드도 공개된다. 베트남 은행 공격에 사용된 것으로 알려진 악성코드가 방글라데시 은행 해킹에 사용된 악성코드와 유사하다는 점에서 동일 그룹의 소행일 가능성이 높다. 게다가 에콰도르 은행도 2015년에 유사 사건이 있었음이 뒤늦게 밝혀졌고 필리핀 은행의 피해도 알려졌다. 따라서 은행을 노린 유사 공격이 더 존재할 수도 있다.

필자는 이번 사건을 보며 몇 가지 생각이 떠올랐다.

첫째, 완벽한 보안은 역시 없다. 우리는 완벽한 보안은 존재하지 않는다고 알고 있지만 그래도 돈을 관리하는 은행이므로 다른 곳보다는 보안이 완벽할 거라고 믿고 있다. 하지만 개인의 인터넷 뱅킹 계좌 해킹이 아니라 다수의 은행 시스템이 해킹되었다는 점에서 다시 한 번 완벽한 보안은 세상에 존재하지 않는다는 깨달음을 얻을 수 있었다.

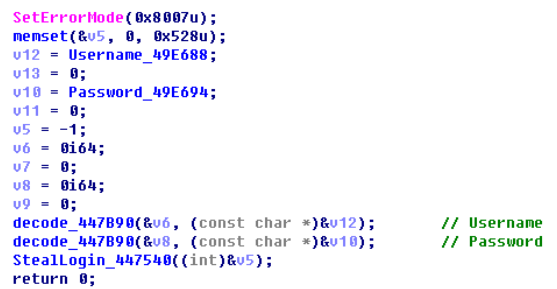

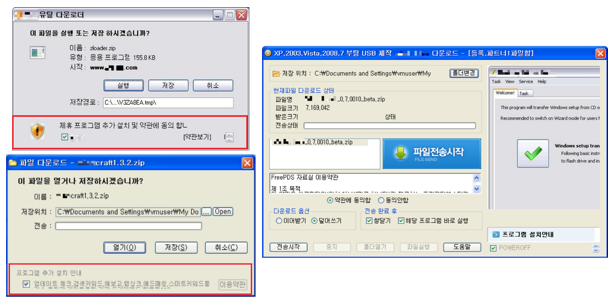

둘째, 어떻게 감염되었을까? 이체 조작에 악성코드가 이용되었는데, 그렇다면 반드시 내부 시스템이 악성코드에 감염되어야만 한다. 따라서 어떻게 내부 시스템이 악성코드에 감염되었느냐는 매우 중요하다. 지금까지 예상하지 못했던 방법으로 은행 내부 시스템이 감염되었다면 다른 은행도 공격 당할 가능성이 있으니 그 방법에 맞는 새로운 대응 방안을 만들어야겠지만, 새로울 게 없는 방법으로 보안이 뚫렸다면 책임 소재에 대한 비판을 피할 수 없다. 하지만 현재까지 어떻게 은행 시스템에 침투했는지 알려진 바는 없다.

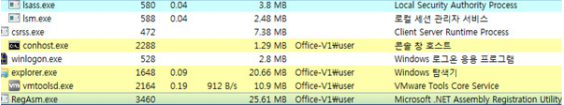

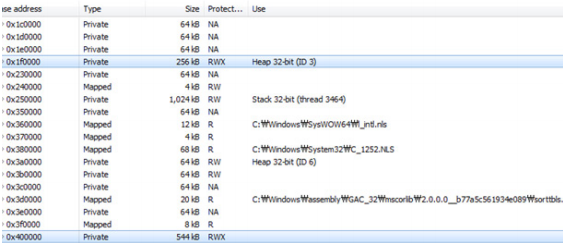

셋째, 공격자는 어디까지 침투해 있을까? 방글라데시 은행 해킹 사건을 보면 공격자는 내부 시스템과 이체 절차를 충분히 알고 있었다. 따라서 내부자의 도움이 있었거나 공격자가 스스로 알아냈을 수 있다. 만약 공격자가 내부자 도움 없이 은행 거래를 지켜보면서 이체 방식을 익혔다면 오랜 기간 은행 내부 시스템이 악성코드에 감염되었다고 볼 수 있다. 이것도 문제지만 은행간 거래와 같이 특수 목적에 사용되는 시스템도 공격자가 조금만 노력하면 충분히 보안 체계를 우회할 수 있다는 점에서 다른 특수 목적 시스템도 안전을 보장할 수 없다.

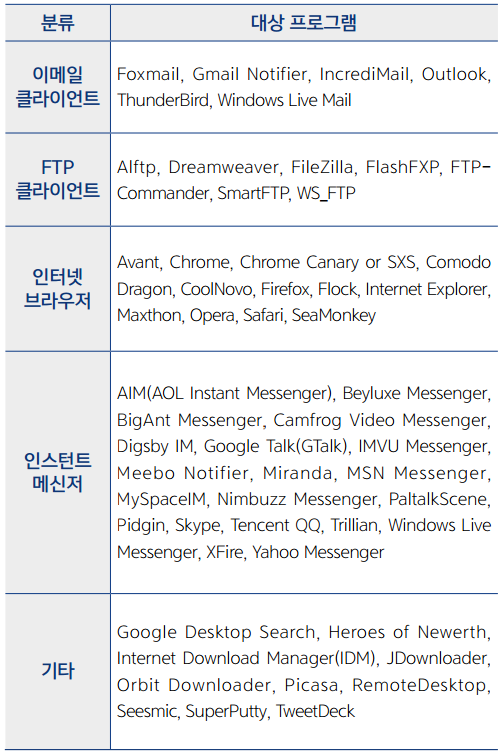

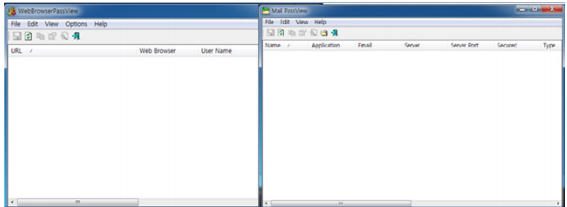

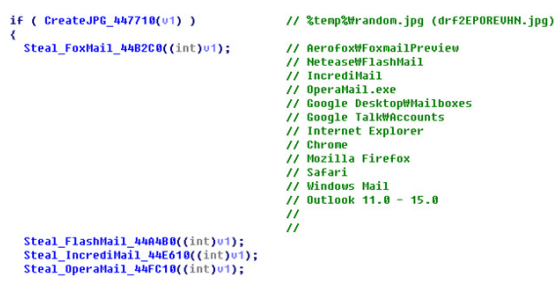

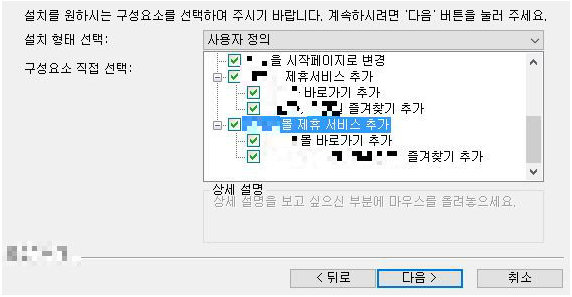

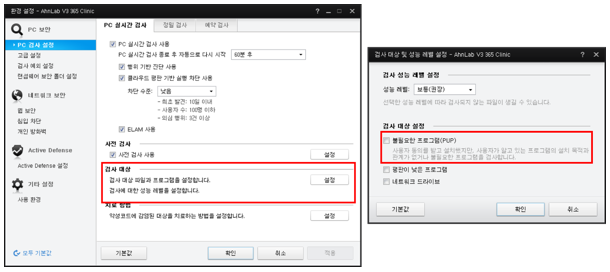

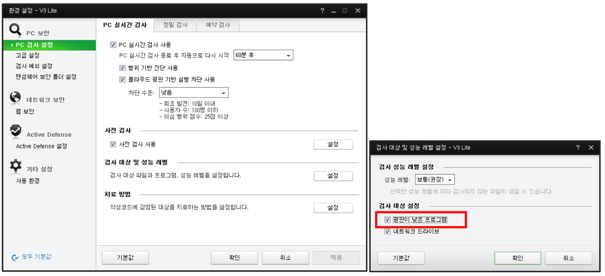

넷째, 분석가들도 특수 목적에 사용되는 프로그램이나 절차에 대해 알아야 한다. 베트남 은행 해킹에 사용된 악성코드는 2015년 12월 보안 업체에 전달되었다. 하지만 5개월 동안 해당 악성코드는 정상 파일로 분류되어 있었다. 만약 방글라데시 중앙은행 해킹과 관련된 악성코드가 알려지지 않았다면 해당 악성코드는 지금도 정상 파일로 분류 되고 있을 가능성이 있다. 왜 이런 일이 발생할까? 일단 해당 악성코드는 일반적인 악성코드와는 다르게 동작한다. 특정 프로그램이 설치된 환경에서만 악성코드가 제대로 실행기 때문에 특정 프로그램이 설치되어 있지 않은 분석 시스템에서는 별다른 이상을 발견할 수 없다. 시스템이 아닌 사람이 분석할 때는 어떨까? 우선 분석가는 스위프트에 대해 모를 가능성이 높다. 특수 목적으로 사용되는 소프트웨어는 특정 직군의 사람에게는 친숙하겠지만 이외의 사람들은 존재조차 모를 수 있다. 스위프트에 대해 안다고 해도 이런 악성코드를 제대로 분석하려면 스위프트 프로그램이 있어야 하고 이체 과정에 대한 지식도 있어야 한다. 일반 보안 회사에서 이런 특수 목적 프로그램을 보유하고 있을 가능성은 낮다. 이제 몇몇 분석가들은 스위프트에 대해 알게 되겠지만 다른 특수 목적 사용 시스템을 노린 악성코드를 분석하면 또다시 정상 파일로 판단할 가능성도 여전히 존재한다. 따라서 앞으로 보안 업체는 다양한 산업 분야와 좀 더 긴밀하게 협력해야 하지 않을까 싶다.

다섯째, 시스템 운영 회사의 신뢰도 하락이다. 우선 방글라데시 은행에서 사용하는 보안 프로그램이 궁금했다. 해당 보안 회사는 공격을 막지 못했다는 점 때문에 전전긍긍하고 있지 않을까 싶다. 보안 프로그램이 모든 공격을 예방할 수 없지만 일반인은 특정 보안 제품이 공격을 막지 못했다고만 기억하게 된다. 스위프트 측도 마찬가지인데, 악성코드에 일단 감염되면 사람이 컴퓨터로 할 수 있는 대부분의 일을 할 수 있고 기술적으로도 악성코드가 보안 체계를 우회하기 쉽다. 이번 해킹도 악성코드 감염이 은행 과실이라고 해도 서비스를 제공하는 스위프트가 해킹 당했거나 보안에 취약하다고 오해받을 수 있다. 실제로 사건 발생 후 금융권의 스위프트 이용 제한 소식도 들려온다.

이런 공격을 예방하기 위해서는 악성코드에 감염되지 않기 위해 노력하고 감염되더라도 빨리 이상을 파악해야 하지만, 내부 시스템을 모두 관리하는 건 불가능에 가깝다. 따라서 중요 시스템에 대해서만이라도 정기검진처럼 정기적으로 이상 유무를 검사하는 프로세스가 필요하다. 단, 점검하는 사람도 포렌식이나 악성코드 분석 경험이 충분하고 내부에서 사용하는 프로그램이나 절차에 대해서도 잘 알고 있어야 한다.

이 글을 마감하는 5월 말까지 피해를 당한 은행은 4곳 이다. 하지만, 이 글이 공개될 때쯤 어떤 은행이 추가 피해를 입었을지는 아무도 알 수 없다. 영화처럼 천 억 원이 넘는 돈이 사라졌지만 범인은 오리무중인 시대에 우리는 살고 있다.

[참고 자료]

Bangladesh bank says hackers stole $100M from its New York Fed accont8,100만달러 해킹∙∙∙물러난 방글라데시 중앙은행 총재

The Great Bank Robby: Carbanak cybergang steals $1bn from 100financial institutions worldwide

Statement on recent allegations

SWIFT Warns Banks: Coordinated Malware Attacks Underway

No impact on SWIFT network, core messaging services or software

Vietnam’s Tien Phong Bank says it was second bank hit by SWIFT cyberattack

Now It’s Three: Ecuador Bank Hacked via Swift

차민석

악성코드 분석가

악성코드 분석가

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

'정보보안기사 > 보안이슈' 카테고리의 다른 글

| 쫓으려다 쫓긴다? 방문자 추적 앱의 실체 (0) | 2017.08.24 |

|---|---|

| 2016년 Mirai 동향 보고서 (0) | 2017.08.22 |

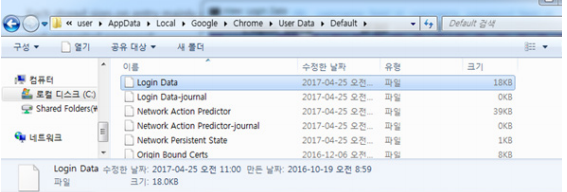

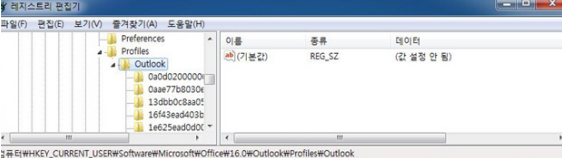

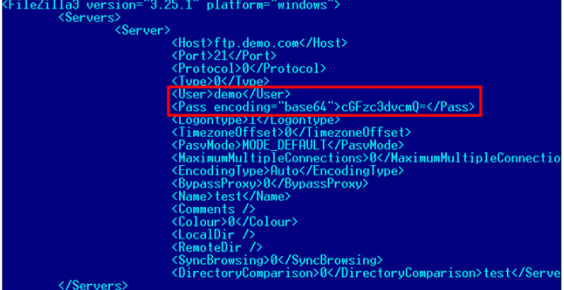

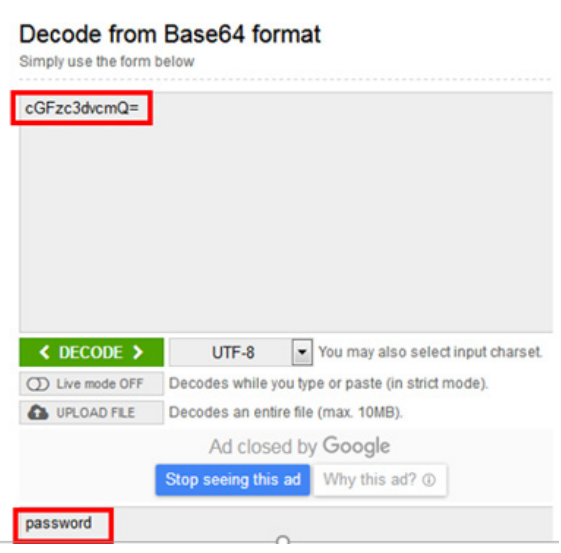

| 자동 로그인 정보 탈취, 추가 공격 위한 사전 작업인가? (0) | 2017.08.17 |

| 교묘하게 구글 단축 URL을 이용한 악성코드 유포 (0) | 2017.08.17 |

| 바이러스, 악성코드, 그리고 좀비PC (0) | 2017.08.03 |