하지만 와이파이 보안 관련 내용은 간단한 암호를 설정하는 것 이상으로 많다. 강화된 보안 조치에 대해 배우고 이를 적용하는 데 시간을 투자하면 네트워크를 더 효과적으로 보호할 수 있다. 와이파이 네트워크를 안전하게 보호하기 위한 6가지 요령을 소개한다.

눈에 띄지 않는 네트워크 이름(SSID)을 사용하라

서비스 세트 식별자(SSID)는 가장 기본적인 와이파이 네트워크 설정 가운데 하나이다. 네트워크 이름은 보안과 상관이 없어 보이지만 실제로 영향을 미친다. “wireless(무선)”처럼 업체 기본 브랜드명처럼 너무 흔한 이름을 사용하면 다른 사람이 WPA 또는 WPA2 보안의 개인 모드를 풀기 쉬워진다. 그 이유는 암호화 알고리즘이 SSID를 사용하며, 해커가 사용하는 암호 풀기 사전에는 흔한 기본 SSID가 이미 등재되어 있기 때문이다. 이 예시 중 하나를 사용하는 것은 해커를 도와주는 것이다.

(나중에 다루겠지만, 이 취약점은 WPA 또는 WPA2 보안의 엔터프라이즈 모드를 사용하는 네트워크에는 적용되지 않는다. 이는 엔터프라이즈 모드 사용의 많은 장점 가운데 하나다.)

식별하기 쉬운 회사 이름이나 주소, 방 번호 등으로 SSID 이름을 설정하는 것이 이해는 가지만 가장 좋은 방법이라고 할 수는 없다. 네트워크가 공동 사용 건물에 있거나 다른 건물 또는 네트워크에 근접해 있다면 특히 더 그렇다. 만일 해커가 밀집 지역을 지나가면서 수십 개의 다른 와이파이 네트워크가 나타나는 것을 보게 된다면 그 중에서 가장 식별하기 쉬운 것을 표적으로 삼을 가능성이 높다. 해킹을 통해 어떤 것을 얻을 수 있지 쉽게 파악할 수 있기 때문이다. 밀집 지역에서 찾기 더 쉬운 것을 선택할 수도 있다.

SSID 브로드캐스트(broadcast)를 끄면, 네트워크 이름이 보이지 않게 된다. 그러나 개인적으로 권장하지 않는 방법이다. 사용자가 직접 SSID 입력해야 되고, 와이파이 조사 요청도 보안상 장점보다 성능에 미치는 부정적인 영향이 더 큰 경우가 많다. 적절한 도구를 갖추고 있으면 SSID가 다른 네트워크 트래픽을 감지하는 것을 잡아낼 수 있다.

물리적인 보안을 잊지 말 것

무선 보안(또는 모든 IT보안)은 복잡한 기술과 프로토콜이 전부가 아니다. 최고의 암호화 기술을 보유하고 있어도 여전히 취약할 수 있다. 물리적인 보안이 그러한 취약점 가운데 하나이다. 배선실을 봉쇄하는 것으로도 충분하지 않다.

대부분의 접근점(Access Point, AP)에는 재설정 버튼이 있다. 누군가 이 버튼을 누르면 공장 기본 설정이 복원되어 와이파이 보안 기능이 사라져서 누구나 연결할 수 있게 된다. 따라서, 시설 전체에 분산된 AP를 물리적으로도 보호해야만 무단 조작을 방지할 수 있다. 손에 닿지 않는 곳에 AP가 설치되어 있는지 확인해야 하고 AP 업체에서 제공하는 잠금 장치를 이용해 AP 버튼과 포트에 대한 접근을 물리적으로 제한하는 방법을 고려한다.

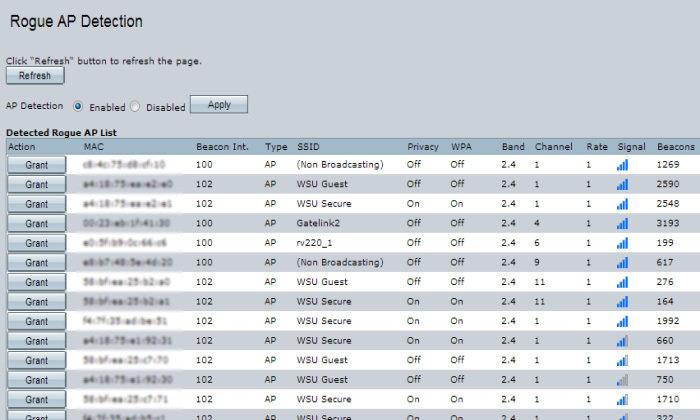

대부분의 접근점(Access Point, AP)에는 재설정 버튼이 있다. 누군가 이 버튼을 누르면 공장 기본 설정이 복원되어 와이파이 보안 기능이 사라져서 누구나 연결할 수 있게 된다. 따라서, 시설 전체에 분산된 AP를 물리적으로도 보호해야만 무단 조작을 방지할 수 있다. 손에 닿지 않는 곳에 AP가 설치되어 있는지 확인해야 하고 AP 업체에서 제공하는 잠금 장치를 이용해 AP 버튼과 포트에 대한 접근을 물리적으로 제한하는 방법을 고려한다.와이파이와 관련해 또 다른 물리적인 보안 문제는 무허가 AP를 네트워크에 추가할 때 생긴다. 이러한 AP를 주로 “불량 AP”라고 한다. 보통 와이파이 범위를 늘리고 싶어하는 직원, 시설 접근권을 얻은 외부인이나 직원이 부정한 의도를 가지고 시도하기 마련이다. 이러한 종류의 불량 AP를 방지하려면 사용하지 않는 모든 이더넷 포트(예: 벽 포트 또는 헐거운 이더넷)를 반드시 설정 해제해야 한다. 포트나 케이블을 물리적으로 제거할 수도 있고 라우터나 스위치에서 해당 콘센트나 케이블의 연결을 해제할 수도 있다. 보안을 제대로 강화하고 싶다면, 유선 쪽의 802.1X 인증을 설정한다(해당 라우터나 스위치에서 지원되는 경우). 그러면 이더넷에 연결되는 모든 기기는 로그인 정보를 입력해야 네트워크에 접근하게 된다.

802.1X 인증으로 엔터프라이즈 WPA2를 사용하라

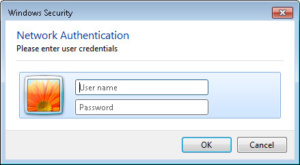

가장 유익한 와이파이 보안 장치 가운데 하나는 와이파이 보안의 엔터프라이즈 모드를 실행하는 것이다. 모든 사용자를 개별적으로 인증하기 때문이다. 모든 사용자가 자신만의 와이파이 사용자명과 암호를 가질 수 있다. 만일 노트북/모바일 기기가 분실, 도난 되거나 직원이 퇴사하면 해당 사용자의 로그인 정보를 변경하거나 취소하기만 하면 된다.

(반대로 개인 모드에서는 모든 사용자가 동일한 와이파이 암호를 공유한다. 따라서, 기기가 없어지거나 직원이 퇴사하면 기기마다 일일이 암호를 변경해야 하므로 엄청나게 번거롭다.)

엔터프라이즈 모드의 또 다른 큰 장점은 모든 사용자에게 각자 고유의 암호 키가 배정된다는 점이다. 그러면 사용자들은 자신의 연결에 대해서만 데이터 트래픽의 암호를 해독할 수 있고, 따라서 다른 사람의 무선 트래픽을 엿볼 수 없다.

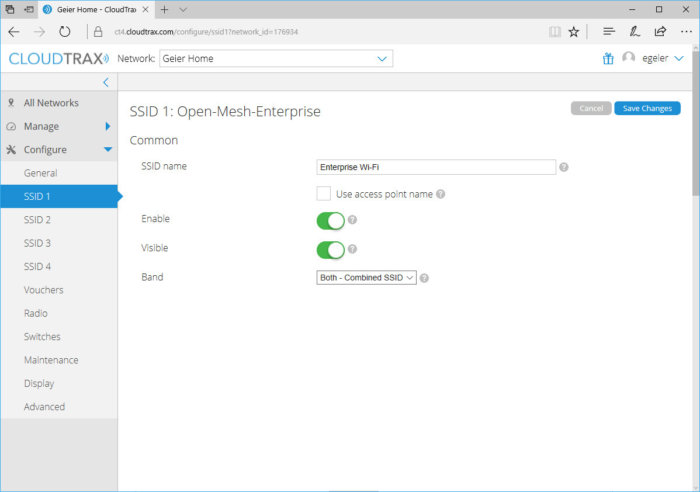

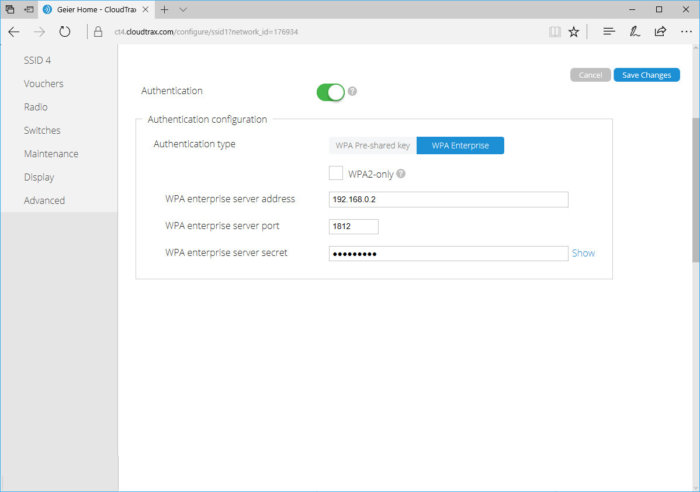

엔터프라이즈 모드의 또 다른 큰 장점은 모든 사용자에게 각자 고유의 암호 키가 배정된다는 점이다. 그러면 사용자들은 자신의 연결에 대해서만 데이터 트래픽의 암호를 해독할 수 있고, 따라서 다른 사람의 무선 트래픽을 엿볼 수 없다.AP를 엔터프라이즈 모드로 전환하려면 먼저 RADIUS 서버를 설정해야 한다. 그러면 사용자 인증이 가능하고 모든 사람의 사용자명과 암호가 들어 있는 데이터베이스 또는 디렉터리(예: 액티브 디렉터리(Active Directory(AD))로 연결되거나 이를 포함한다.

독립형 RADIUS 서버를 배치할 수도 있지만, 다른 서비스(예: 윈도우 서버(Windows Server))가 이미 이 기능을 제공하는지 먼저 확인해야 한다. 그렇지 않다면 클라우드 기반 또는 호스트 RADIUS 서비스를 고려한다. 또 고려할 점이 있다. 일부 무선 접근점이나 컨트롤러는 기본 내장 RADIUS 서버를 제공하지만, 성능의 한계와 제한 때문에 대개 소형 네트워크에서만 유용하다는 점이다.

클라이언트 설정을 안전하게 보호하라

다른 보안 기술과 마찬가지로 와이파이 보안의 엔터프라이즈 모드에도 취약점이 있다. 그 중 한 가지는 공항이나 카페, 심지어 기업 사무실의 주차장 밖에 앉아 있는 해커가 감행하는 중간자(MITT) 공격이다. 누군가가 자신이 모방하려는 네트워크와 동일하거나 유사한 SSID로 가짜 와이파이 네트워크를 설정할 수 있다. 사용자의 노트북이나 기기가 연결을 시도하면 가짜 RADIUS 서버가 사용자의 로그인 정보를 탈취할 수 있다. 도둑은 탈취한 로그인 정보를 활용하여 진짜 와이파이 네트워크에 연결할 수 있다.

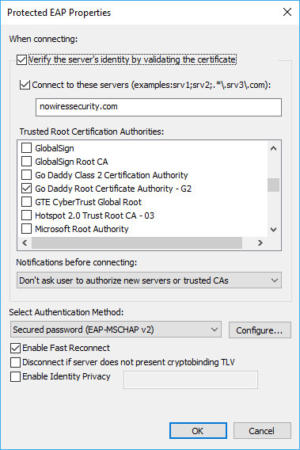

802.1X 인증으로 중간자 공격을 방지하는 한 가지 방법은 클라이언트 측의 서버 인증을 활용하는 것이다. 무선 클라이언트에 서버 인증이 설정되면, 클라이언트는 적법 서버와 통신 중임을 확인하기 전까지는 와이파이 로그인 인증정보를 RADIUS 서버로 전달하지 않는다. 클라이언트에 부과할 수 있는 정확한 서버 인증 기능과 요건은 클라이언트의 OS나 기기에 따라 달라진다.

예를 들어 윈도우에서는 적법 서버의 도메인 이름(들)을 입력하고 서버 인증서를 발급한 인증 기관을 선택한 다음, 어떠한 새로운 서버나 인증 기관도 허용하지 않도록 선택할 수 있다. 따라서 누군가가 가짜 와이파이 네트워크와 RADIUS 서버를 설정했다면 사용자가 거기에 로그인을 시도하는 경우 윈도우가 사용자의 연결을 중단할 것이다.

불량 AP 탐지 또는 무선 침투 방지 기능을 사용하라

취약한 접근점 시나리오 3가지를 이미 살펴봤다. 하나는 사용자가 가짜 와이파이 네트워크 및 RADIUS 서버를 설정하는 경우이고 다른 하나는 누군가가 AP를 공장 기본값으로 재설정하는 경우이며 세 번째 시나리오는 누군가가 자신의 AP에 연결하는 경우다.

만일 적절한 보호 장치가 없다면 이러한 무단 AP는 오랜 시간 동안 IT직원의 눈에 띄지 않고 방치될 수도 있다. 따라서, 해당 AP 또는 무선 컨트롤러 업체에서 제공하는 불량 AP 감지 기능이라면 무엇이든 설정하는 것이 좋다. 정확한 탐지 방법과 기능은 다르지만 대부분은 적어도 주기적으로 전파를 살피고 만일 인증 AP범위 내에 새로운 AP가 탐지되면 사용자에게 경보를 발송한다.

더 많은 탐지 기능을 위해서 일부 AP업체는 제대로 된 무선 침투 탐지 시스템(WIDS)이나 침투 방어 시스템(WIPS)를 제공한다. 이들 시스템은 잘못된 인증 해제 요청과 잘못된 연결 요청, MAC 주소 염탐 등 다양한 공격과 수상한 활동을 불량 AP와 함께 감지할 수 있다.

또한, 단순히 ‘탐지’만 하는 WIDS가 아닌 ‘보호’ 기능을 제공하는 진정한 WIPS라면 자동 보호조치를 취할 수 있어야 한다. 예를 들면, 수상쩍은 무선 클라이언트를 차단하거나 연결을 해제하여 공격을 받고 있는 네트워크를 보호하는 것이다.

만일 해당 AP업체가 내장 불량 탐지 또는 WIPS기능을 제공하지 않는다면 서드파티 솔루션을 고려하라. 세븐시그널(7SIGNAL), 케이프 네트웍스(Cape Networks), 네트비즈(NetBeez)와 같은 업체가 제공하는 와이파이 성능과 보안 문제를 모두 감시할 수 있는 센서 기반 솔루션을 검토해 볼 수 있다. editor@itworld.co.kr

원문보기:

http://www.itworld.co.kr/news/106493#csidxebe58970ff5ca599678a3c60bc1f444

'IT Insight > 최신 Trend' 카테고리의 다른 글

| IBM이 틀렸다, 재택근무 요구는 더 커지고 있다 (0) | 2017.09.24 |

|---|---|

| 로봇과 인공지능이 일자리를 빼앗을까? (0) | 2017.09.22 |

| “기술 기업이 되어가는 은행” 핀테크의 정의와 현황 (0) | 2017.09.21 |

| 이클립스, IDE 인기 순위에서 비주얼 스튜디오 추월 (0) | 2017.09.19 |

| 팀내 협업을 업그레이드하는 슬랙 앱 10가지 (0) | 2017.09.19 |