'정보보안기사 > 시스템보안' 카테고리의 다른 글

| [시스템보안][운영체제] 스케줄러 (0) | 2018.09.09 |

|---|---|

| [시스템보안][운영체제] OS(Operation System) 개요 (0) | 2018.09.08 |

| [시스템보안][운영체제] 스케줄러 (0) | 2018.09.09 |

|---|---|

| [시스템보안][운영체제] OS(Operation System) 개요 (0) | 2018.09.08 |

포티넷코리아의 보안연구소인 포티가드랩이 ‘2017년 2분기 글로벌 위협 전망 보고서’를 최근 발간했다.

이번 보고서는 아태 지역뿐만 아니라, 전세계적으로 비효과적인 사용자의 사이버 보안 건강 관리(cybersecurity hygiene)와 위험도 높은 애플리케이션 사용이 웜과 유사한 파괴적인 공격을 급속도로 확산시킬 수 있다고 경고했다. 공격자들은 침입 방법을 개발하는데 드는 시간을 줄이는 대신, 자동화된 인텐트 기반의 툴을 활용하여 비즈니스 연속성을 저해하는데 주력하고 있다.

포티넷의 CISO(정보보호최고책임자) 필 쿼드는 “사이버 범죄자들은 새로운 제로데이 공격을 통해 시스템에 침입하지 않고, 이미 발견된 취약점을 주로 공격한다”며, “새로운 웜과 유사한 기능은 빠른 속도로 감염을 확산시키며, 플랫폼이나 벡터에서 보다 쉽게 확장이 가능해서, 자동화 및 통합의 강점을 이용하는 인텐트 기반의 보안 접근법은 이같은 위협 환경에서 매우 효과적인 방법”이라고 말했다.

공격자들은 CaaS(crime-as-a-service, 서비스로서의 범죄) 인프라 및 자율 공격 도구를 통해 글로벌한 규모로 손쉽게 범죄를 일으킬 수 있다. 워너크라이(WannaCry)와 같은 위협은 빠른 확산 속도 및 다양한 산업을 공격하는 역량이 매우 탁월하다. 그러나 더 많은 조직들이 일관된 사용자의 사이버 건강 관리(cyber hygiene)를 실천했다면 공격을 충분히 예방할 수 있었을 것이라고 포티넷은 설명했다. 그러나 여전히 공격자들은 패치 또는 업데이트가 이뤄지지 않은 취약점을 공격하여 엄청난 성공을 거두고 있는 것으로 나타났다. 특정 위협이 자동화되면 공격자들은 더 이상 특정 산업을 타깃으로 제한하지 않게 되며, 그 영향력은 시간이 지남에 따라 더욱 커질 수 있다.

워너크라이와 낫페트야(NotPetya)는 단 몇 달만 사용이 가능한 패치를 적용한 취약점을 공격했다. 이 공격에서 벗어난 조직들은 일반적으로 2가지 특징 중 하나를 갖고 있었다. 이같은 취약점을 타깃으로 하는 공격을 탐지하기 위해 업데이트된 보안 툴을 구축했거나, 또는 패치를 최신 상태로 업데이트한 경우다. 워너크라이와 낫페트야가 등장하기 전까지는 10년간 네트워크 웜이 발견되지 않았다.

2017년 2분기, 기업의 2/3가 심각한 공격을 경험한 것으로 나타났다. 조직의 90%가 3년 이상된 취약점 공격을 당했다. 취약점이 공개된 지 10년이 지난 후에도, 기업의 60%는 여전히 연관된 공격을 경험했다. 2분기에는 총 1,840억 건의 익스플로잇 탐지, 6,200만 건의 멀웨어 탐지, 29억 건의 봇넷 통신 시도가 있었다.

자동화된 위협은 주말이나 밤에도 중단되지 않았다. 모든 익스플로잇 시도 중 약 44%가 토요일 또는 일요일에 발생했다. 주말 동안의 일일 평균 용량은 평일의 2배였다.

포티넷은 디지털 경제에서 속도와 효율성은 매우 중요하다고 밝혔다. 즉, 모든 디바이스 및 시스템의 다운타임에는 ‘무관용’(Zero Tolerance)’이 기본원칙이다. 애플리케이션, 네트워크, 디바이스와 같은 기술 사용이 발전함에 따라 익스플로잇, 멀웨어, 봇넷 등의 사이버 범죄도 함께 발전한다. 사이버 범죄자들은 이 같은 새로운 기술이나 서비스의 약점 및 기회를 활용할 준비가 되어 있다.

특히, 의심스러운 소프트웨어 사용과 초연결 네트워크(hyperconnected networks)의 취약한 IoT 기기들은 일관성 있는 관리, 업데이트, 교체가 어렵기 때문에 잠재적 위험성을 내포하고 있다고 업체 측은 설명했다. 또한, 암호화된 웹 트래픽은 인터넷 개인정보 보호 및 보안에는 유리하지만 암호화 된 통신에 대한 가시성이 낮은 방어 도구에는 문제가 될 수 있다고 덧붙였다. ciokr@idg.co.kr

원문보기:

http://www.ciokorea.com/news/35671#csidxcd840552f672700b6298a86c0c9196c

| 챗봇과 데이터 유출 (0) | 2017.10.01 |

|---|---|

| 가짜의 가짜? SW 해적판으로 위장한 악성코드! (0) | 2017.09.22 |

| 나만 궁금할까? 스마트폰 보안 인증서 오류, 왜? (0) | 2017.09.22 |

| 필수가 된 사이버보안 교육, 지루함을 벗어나라 (0) | 2017.09.20 |

| DDoS 보호·완화·방어를 위한 7가지 필수 팁 (0) | 2017.09.20 |

이 웹사이트의 보안 인증서에 문제가 있습니다.

안소심씨가 PC에서 웹 서핑 중에 종종 마주하게 되는 메시지다. 그때마다 안소심씨는 왠지 들어가면 안 되는 사이트를 들어가는 나쁜(?) 사람이 된 것 같은 기분이 들어 창을 닫고는 한다. 게다가 그 메시지 밑에 항상 “계속 진행하시겠습니까?”라는 선택지가 안소심씨에게 더욱 심리적 압박을 준다. 특히 브라우저 상단에 ‘안전하지 않음’이라는 글자까지 보이니 계속 진행하면 악성코드에 감염되거나 정보 유출이 될까 싶어 ‘아니오(N)’를 클릭하기 마련이다. 그런데, 안소심씨는 얼마 전 스마트폰 이용 중에 흠칫 당황하고 말았다. 낯익은 메시지가 나타났기 때문이다.

이 사이트의 보안 인증서는 신뢰할 수 없습니다.

‘스마트폰 너마저…!’라는 좌절도 잠시, 안소심씨는 문득 스마트폰에서도 보안 인증서 오류가 발생하는 원인이 무엇인지, 그보다 도대체 보안 인증서란 것은 무엇인지 궁금해졌다.

(*이미지제공: iDEAR Replay/shutterstock.com)

인터넷 익스플로러(Internet Explorer, IE), 크롬(Chrome), 파이어폭스(Firefox), 사파리(Safari) 등은 대표적인 ‘웹 브라우저’ 종류이다. 웹 브라우저는 우리가 검색하거나 읽고 싶은 게시물이 있는 웹 페이지의 웹 서버와 정보를 주고 받아 사용자들이 해당 웹 페이지를 볼 수 있게 해주는 역할을 한다. 그런데 웹 페이지와 웹 서버간의 통신 과정 중간에 악의적인 누군가가 정보를 가로챌 수도 있다.

이러한 악의적인 행위를 방지하여 안전한 통신이 이루어지도록 하기 위해 TLS(Transport Layer Security)라는 기술이 적용되어 있다. TLS는 웹 브라우징 등 통신 과정에서의 보안과 데이터 무결성 확보를 위한, 일종의 표준화된 암호 규약으로 이해할 수 있다. 이 기술을 이용해 웹 서버와의 통신을 암호화하고 웹 서버가 정상적인 사이트라는 것을 증명하는데, 이때 사용되는 것이 바로 ‘보안 인증서’이다.

스마트폰에도 나타나는 보안 인증서 오류, 왜?

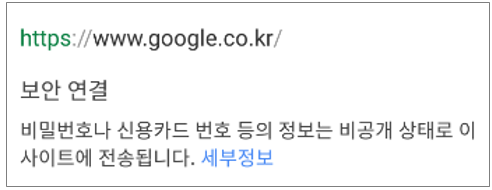

웹 브라우저는 웹 서버의 보안 인증서를 확인해 사용자가 접속한 사이트가 신뢰할 수 있는 정상적인 사이트라는 것을 [그림 1]과 같이 사용자에게 알려준다. 평소 신경 쓰지 않아 모르고 넘어가는 사용자들이 많은데, 웹 브라우저의 주소창에 나타난 웹 페이지 주소가 ‘https://’로 시작하면 ‘보안이 적용된 통신이 이루어지고 있다’는 의미다.

[그림 1] 보안이 적용된 웹 페이지 주소창 표기

[그림 2] 보안이 적용된 웹 페이지 연결

이쯤 되면 왜 스마트폰을 이용할 때도 보안 인증서 오류 메시지가 나타나는지 다들 짐작할 수 있을 것이다. 스마트폰에서도 크롬, 사파리 등 모바일 웹 브라우저를 사용하고 있기 때문이다.

보안 인증서 오류, 이상한 사이트에서만 나타난다?

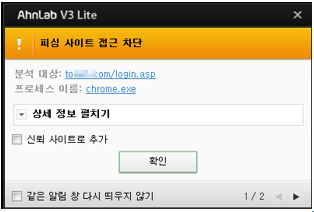

인터넷을 하다 보면 ‘보안 인증서 오류’ 또는 ‘보안 경고’라는 문구를 종종 접하게 된다. 일반적으로 보안 인증서 오류, 또는 경고가 나타난다는 것은 그 사이트가 신뢰할만한 사이트는 아니라는 의미다. 단순히 보안 인증 과정을 거치지 않은 사이트일수도 있지만, 피싱이나 파밍 공격을 위해 정상 사이트처럼 위장한 가짜 사이트일 수도 있다. 따라서 ‘보안 인증서 오류’를 만나게 되면 일단 해당 사이트를 주의하는 것이 바람직하다.

그런데, 최근 정상 사이트임에도 불구하고 보안 인증서 오류가 나타나는 경우가 있다. 특히, 스마트폰 이용 중에 발생하는 보안 인증서 오류의 주요 원인은 크게 3가지 정도로 요약할 수 있다.

■ 인증서 검증 실패

보안 인증서에는 인증서의 발급 날짜와 만료일이 있다. 인증서의 만료일이 현재 시각보다 이전일 경우 인증서 경고가 발생한다. 즉, 해당 웹 페이지의 서비스 제공 업체가 만료일까지 보안 인증서를 갱신을 하지 않았다는 것이다. 기본적으로 주의하는 것이 바람직하지만, 간혹 스마트폰 단말기의 현재 시간이 잘못 설정된 경우도 있다.

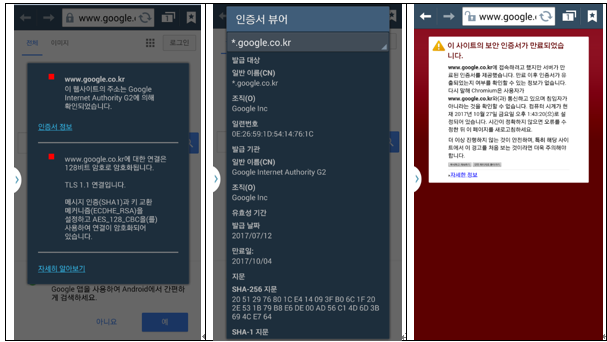

[그림 3] 인증서 만료 기간 초과에 따른 보안 인증서 오류

[그림 3]은 테스트를 위해 임의로 스마트폰 단말기의 시간을 웹 사이트의 보안 인증서 만료일보다 이후로 설정한 것으로, ‘보안 인증서가 만료되었다’는 경고창이 나타났다. 웹 사이트의 인증서 정보는 [그림 3]의 주소창에서 자물쇠 모양을 클릭하면 확인할 수 있다. 안드로이드 단말기의 경우, 현재 시간은 ‘설정->날짜 및 시간’ 메뉴에서 확인할 수 있다. 스마트폰 단말기의 현재 시간이 잘못 설정되어 있어 보안 인증서 오류가 발생하는 것을 방지하기 위해서는 단말기의 ‘자동 날짜 및 시간’ 항목을 활성화하는 것이 좋다.

■ 공인되지 않은 인증서를 사용하는 경우

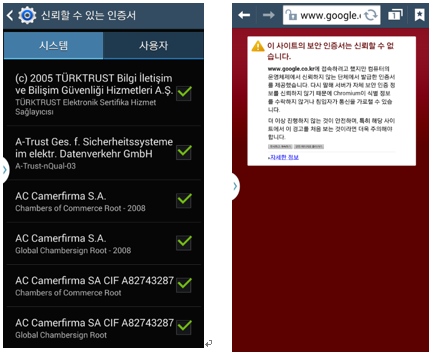

PC나 모바일 등 단말기의 종류와 상관없이 웹 사이트에서 사용하는 인증서는 개인이 독자적으로 생성하여 웹 서버에 적용하는 것도 가능하다. 그러나 이런 경우 IE, 크롬 등 웹 브라우저는 해당 인증서를 생성한 주체에 대해 잘 모르기 때문에, 즉 신뢰할 수 없기 때문에 보안 경고 메시지를 출력한다. 따라서 정상적인 인증서, 다시 말해 웹 브라우저에서 인정하는 인증서를 생성하기 위해서는 ‘공인된 인증서 발급업체’를 이용해야 한다. 이처럼 전자서명 검증 키를 인증하는 업무를 취급하는 인증기관을 CA(Certificate Authority) 또는 최상위 인증기관(Root CA)이라고 한다.

안드로이드 단말기의 경우, 설정 메뉴의 ‘보안’ 항목을 확인해보면 안드로이드 운영체제에서 기본적으로 신뢰하는 인증기관의 인증서에 대한 정보를 볼 수 있다. 예를 들어, 단말기에서 기본적으로 신뢰하는 인증서에 대한 정보를 제거하면, 웹 페이지 접속 시 [그림 4]와 같이 보안 경고가 나타난다.

한편, 크롬, 파이어폭스 등 웹 브라우저를 제공하는 업체는 웹 페이지 보안에 관한 정책을 변경할 수 있다. 일례로, 크롬 웹 브라우저 제공 업체인 구글은 얼마 전 적절한 보안 요구사항을 준수하지 않는 인증서 발급 업체에 대해 자격을 취소하거나 제재한 바 있다. 실제로, 작년에는 중국의 WoSign와 StartCom의 인증서를 신뢰하지 않는 것으로 결정해 해당 인증서를 사용하는 웹 사이트 이용 시 보안 경고 메시지를 노출할 예정이다. 또 구글은 지난 2017년 2월부터 HTTPS가 적용되지 않은 웹 사이트에 사용자가 접속할 때 ‘안전하지 않음’이라는 문구를 노출하고 있다.

■ 인증서 검증 오류

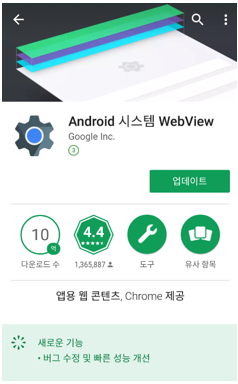

안드로이드 운영체제는 단말기에 설치된 애플리케이션(앱)의 웹 페이지 접속을 위해 ’안드로이드 시스템 웹뷰(Android System WebView, 이하 웹뷰)’라는 것을 제공한다. 네이버, 다음 등의 앱이 이 웹뷰를 이용해 웹 페이지를 보여주는 것이다.

이러한 웹뷰의 버그 또는 모바일 브라우저의 버그로 인해 인증서 검증에 실패하여 보안 경고가 나타나기도 한다. 웹뷰에서 특정 인증서를 사용하는 서버에 접속을 요청할 때 에러가 발생한 사례도 있는데, 국내에서는 웹뷰가 특정 포털사이트 앱의 인증서를 정상적으로 인지하지 못한 일이 있었다.

[그림 5] 안드로이드 시스템 웹뷰

안드로이드 웹뷰 또는 브라우저의 버그에 의한 보안 인증서 오류 메시지가 나타나는 경우에는 해당 제공 업체가 제공한 업데이트를 설치해야 한다. 안드로이드 운영체제 제공 업체인 구글은 안드로이드 4.3(젤리빈) 이전 버전에 대해서는 보안 패치를 중단했지만, 이후 버전을 사용 중이라면 구글 플레이 스토어를 통해 안드로이드 웹뷰를 업데이트할 수 있다.

늘 접속하던 웹 사이트에서 갑작스런 보안 경고? 피싱, 파밍 사이트 주의해야..

지금까지 살펴본 바와 같이 스마트폰으로 웹 서핑 시 보안 인증서 경고가 나타나는 원인은 다양하다. 정상적인 사이트임에도 인증서 오류가 나타날 수는 있지만, 기본적으로 보안 인증서 경고가 나타난 페이지에 대해서는 각별히 주의해야 한다. 말 그대로 ‘보안이 검증되지 않은 사이트’라는 의미이기 때문이다.

특히 평소 자주 접속했거나 익숙한 사이트임에도 불구하고 어느 날 갑자기 보안 경고가 나타난다면 일단 사용을 중지하고 원인을 살펴보는 것이 좋다. 잘 알려진 사이트로 위장해 사용자의 접속을 유도하여 악성 애플리케이션을 다운로드하게 하거나 개인정보를 탈취하는 피싱 또는 파밍 사이트일 수 있기 때문이다. 웹 페이지의 보안 인증서에 대한 이해와 함께 더욱 안전한 인터넷 이용을 위해 주의하는 습관을 갖도록 하자.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

| 포티넷, 2017년 2분기 ‘글로벌 보안 위협 전망 보고서’ 발표 (0) | 2017.09.23 |

|---|---|

| 가짜의 가짜? SW 해적판으로 위장한 악성코드! (0) | 2017.09.22 |

| 필수가 된 사이버보안 교육, 지루함을 벗어나라 (0) | 2017.09.20 |

| DDoS 보호·완화·방어를 위한 7가지 필수 팁 (0) | 2017.09.20 |

| 랜섬웨어 대응에 관한 치명적인 오해 7가지 (0) | 2017.09.17 |

사이버보안 교육 업체는 보안 인식 교육에 직원을 참여시키고 프로세스를 덜 지루하게 만들기 위해 특유의 방법을 사용한다.

Credit: Getty Images Bank

만약 가짜 이메일을 클릭했다면 보안에 대해 좀더 잘 알아야 한다. 기업에서는 사이버보안 학교에 보낼 수도 있다. 하지만, 보안 교육은 누구나 듣고 싶어하지 않는다.

그러나 슬프게도 피싱 이메일을 클릭한 직원에게 불이익을 주는 많은 조직에서 보안 인식 교육에 서명한다.

하지만 이 조직들을 비난할 수는 없다. 피시미(PhishMe)의 2016년 보고서에 따르면, 사이버 공격의 91%와 그 결과 발생한 데이터 유출은 스피어 피싱 이메일로 시작된다. 즉, 해킹의 압도적인 수가 직원의 어떤 형태의 악성코드가 포함된 이메일을 클릭하는 데서 시작된다는 것이다.

높아지는 사이버보안 교육의 필요성

사이버보안 직원 교육의 필요성이 높아지는 이유이기도 하다. 사이버보안 벤처스(Cybersecurity Ventures)는 보안 인식 교육 시장이 2014년 10억 달러에서 2027년 100억 달러로 성장할 것이라고 예측했다.

엄청나게 확대되고 있는 공격대상은 현재 온라인에 있는 20억 이상의 사람들인데, 마이크로소프트는 2021년까지 40억 명이 넘을 것으로 예상했다. 이 모든 사람이 보안 인식 교육의 후보자다.

오늘날 전 세계적으로 모든 규모의 조직 직원은 보안에 대한 교육을 받고 있다. 앞으로 고용 시장에서는 개인 스스로가 자신의 교육, 고용 란에 사이버보안을 잘 아는 후보자로 지칭하는 것을 볼 수 있을 것이다.

최근 보안 교육 시장은 급변하고 있다. 직원들의 교육 프로그램이 자리매김할 수 있도록 도와주는 수많은 보안 교육 업체들이 시장의 변화를 꾀하고 있다.

독특한 보안 인식 교육 프로그램과 도구

다음은 보안 인식 교육 업체의 재미있는 제안들이다.

- 디지털 디펜스(Digital Defense)는 유명한 헐리우드 코미디 작가와 협력해 SecurED 교육 프로그램을 창의적으로 개발했다. 웃음은 지루한 보안 수업에 대한 해결책이 될 수 있다.

- 인스파이어드 이러닝(Inspired eLearning)의 씨스위트(C-Suite)에 대한 보안 인식은 보안에 대한 생각이 없는 CEO를 사이버 인식 임원으로 전환시키며, 이는 그들의 직원들을 좀더 따르게 할 수 있다.

- 노우비포(KnowBe4)는 유명한 해커인 케빈 미트닉을 촬영해 컴퓨터 기반 교육(computer-based-training) 업계를 선도하는 인물로 만들었다. 직원의 경우, 영화를 보는 것과 같다.

- 미디어프로(MediaPro)는 성공적인 보안 인식 교육 프로그램의 핵심인 매력적인 콘텐츠를 만드는 방법을 설명하는 이북과 툴킷을 기업들에게 제공한다.

- 피시라인(Phishline)은 피싱에서 멈추지 않고 비싱(Voice phishing, Vishing)과 스미싱(Smishing)으로 조직의 직원 교육을 지원한다.

- 피시미의 모의 피싱 교육은 직원들에게 피싱 공격을 반복함으로써 직원들을 인간 방화벽으로 변모시켜준다.

- 테라노바(Terranova)는 조직이 직원의 사고 방식에 보안을 포함시키는 데 사용할 수 있는 맞춤형 뉴스레터와 같은 사후 교육 도구를 사용해 보안 문화를 구축할 수 있도록 도와준다.

- 웜뱃 시큐리티(Wombat Security)는 직원들이 자신의 데이터 프라이버시 개선, 온라인 쇼핑 안전과 자동차 보안 취약점 처리와 같은 일상적인 보안 팁을 제공한다.

피싱 공격이 증가함에 따라 기업은 보안 인식 교육에 직원들을 참여시키기 위해 뭔가의 유인책이 필요하다. 자사는 무엇을 갖고 있는지 생각해보자. editor@itworld.co.kr

원문보기:

http://www.itworld.co.kr/news/106472#csidxece48fff0ce4bd1ac3bbb539d98be2a

| 가짜의 가짜? SW 해적판으로 위장한 악성코드! (0) | 2017.09.22 |

|---|---|

| 나만 궁금할까? 스마트폰 보안 인증서 오류, 왜? (0) | 2017.09.22 |

| DDoS 보호·완화·방어를 위한 7가지 필수 팁 (0) | 2017.09.20 |

| 랜섬웨어 대응에 관한 치명적인 오해 7가지 (0) | 2017.09.17 |

| 전문가들이 사용하는 17가지 침투 테스트 툴 (0) | 2017.09.17 |

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

| 알고 보면 더 놀라운 가상화폐에 관한 A to Z (0) | 2017.08.31 |

|---|---|

| 국내 가상화폐 거래소 사칭한 피싱 사이트...주의! (0) | 2017.08.31 |

| 쫓으려다 쫓긴다? 방문자 추적 앱의 실체 (0) | 2017.08.24 |

| 2016년 Mirai 동향 보고서 (0) | 2017.08.22 |

| 영화 같은 은행 해킹 사건 (0) | 2017.08.17 |

30대 초반의 K씨는 오늘도 습관처럼 페이스북 앱을 열어 다른 사람의 게시물을 눈으로 훑는다. 그러던 중 문득 K씨의 눈길을 끄는 게시물이 나타났다.

<내 타임라인 눈팅하는 사람은 누굴까? 방문자 추적 앱! >

K씨는 문득 자신의 페이스북에 들어와 보기만 하고 가는 사람들은 어떤 사람들인지, 혹시 얼마 전 헤어진 여자친구는 아닌지 아주 조금 궁금한 마음에 링크를 클릭해 설치했다. 결과를 보니 씁쓸하게도 헤어진 여자친구는 없었다. 그런데 며칠 후 K씨는 친구가 보내온 메시지에 더욱 쓴맛을 느끼게 됐다.

“야, 너 왜 자꾸 이상한 게시물에 좋아요 누르고 그러냐? 페친 중에 회사 사람이나 사회생활에 관련된 사람은 없어?”

알고 보니 자신은 절대 클릭한 적도 없는 광고성 게시물과 이상한 성인 게시물에 자신이 ‘좋아요’를 누른 것으로 나타나고 있던 것이다. 당혹스럽고 억울한 것도 잠시, 도대체 원인이 무엇인지 알아야 이 사태를 해결할 것이 아닌가?

최근 페이스북, 인스타그램 등 소셜미디어(Social Media) 또는 소셜네트워크서비스(Social Network Service, SNS)의 이용자 수가 급격히 증가했다. 어느 보고자료에 따르면, 1인당 평균 3개의 소셜미디어 계정을 보유하고 있다고 한다. 이처럼 소셜미디어 이용자가 급증하면서 이를 상업적으로, 심지어 불법적으로 이용하려는 움직임도 지속적으로 나타나고 있다. ‘페이스북 방문자 추적 앱’이 대표적이다. 이 글에서는 페이스북 방문자 추적에 관한 잘못된 바램에 대해 짚어본다.

왠지 솔깃한 ‘방문자 추적’에 속지 말자

페이스북에 방문자를 추적할 수 있다는 프로그램이 나온 건 최근이 아니고 3~4년 전부터다. 당시에는 큰 반향을 일으키지 못했지만 최근 다시 급속하게 확산되고 있다.

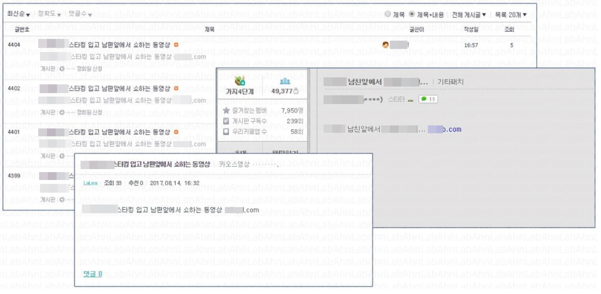

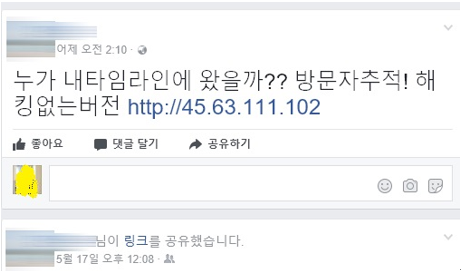

페이스북 방문자 추적 앱은 누군가가 공유한 게시물의 링크를 타고 유포되는 경우가 대부분이다. [그림 1]은 방문자 추적 앱에 관한 페이스북 게시글로, ‘누가 내 타임라인에 왔을까? 방문자 추적! 해킹 없는 버전’이라는 짤막하지만 제법 솔깃한 내용이 담겨있다. 하지만, 조금만 생각해보면 ‘해킹이 없는 버전’이라는 문구부터 속 보인다. 자신이 사기꾼이라고 하는 사기꾼이 절대 없는 것처럼 말이다.

[그림 1] ‘방문자 추적 앱’ 관련 페이스북 게시글 (캡처)

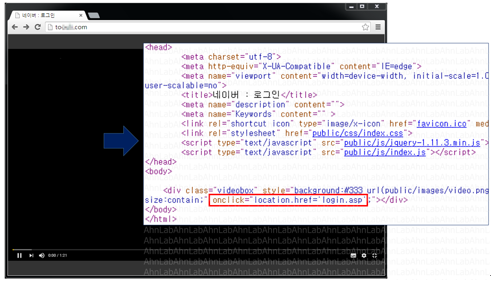

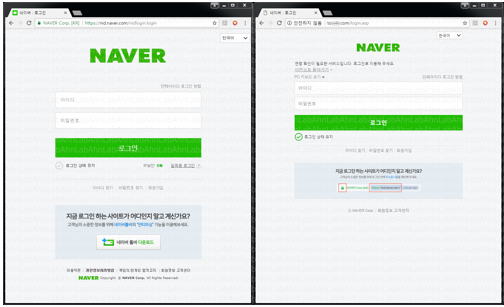

방문자 추적 게시글이나 친구 찾기 등이 적혀있는 링크를 클릭하면 자신의 페이스북 페이지에 방문한 사람 수, 방문 시간, 접속 횟수 등을 알려준다는 예시를 보여주며 사람들을 현혹한다. 링크를 따라 들어가면 [그림 2]와 같이 ‘Log in with Facebook'이라는 화면에 페이스북 계정 로그인을 유도하는 버튼이 나온다. 해당 페이지에 자신의 페이스북 아이디와 패스워드를 다시 입력하고 로그인하는 순간, 사용자의 개인정보가 유출된다.

[그림 2] 계정 입력을 유도하는 방문차 주적기 앱 (캡처)

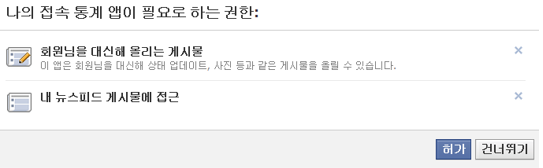

혹은 'WWW.페북방문자.COM' 같은 인터넷 주소 링크를 누르면 사용자에게 특정 앱 설치를 권유하기도 한다. 이 프로그램은 방문자를 추적하기 위해 [그림 3]과 같이 '액세스 토큰(Access Token)'과 각종 사용자 권한을 추가로 요구한다. 액세스 토큰은 온라인 서비스를 이용하기 위한 일종의 신분증이다.

[그림 3] 페이스북 권한 요구 화면

계정 비밀번호를 비롯한 개인정보에 이어 액세스 토큰까지 넘겨주면 사용자의 페이스북 좋아요, 팔로우, 게시글 및 사진 등 페이스북 이용 권한도 넘어가게 된다. 사용자를 대신해 게시물을 올릴 수 있을 뿐더러 내 뉴스피드에 있는 게시물도 관리할 수 있는 권한을 주게 되는 것이다.

즉, 액세스 토큰을 탈취한 악의적인 프로그램 제작자는 사용자의 아이디와 비밀번호를 이용해 로그인한 것과 똑같은 권한을 이용해 페이스북의 거의 모든 개인정보에 접근할 수 있다. 자기도 모르게 이상한 게시물이 올라가 있거나 전혀 모르는 계정을 팔로우했거나, 한 번도 보지 못했던 게시물에 '좋아요'가 눌러져 있다면 해킹 당한 것이라고 볼 수 있다. 특히 이와 같이 방문자 추적 앱을 이용했다면 해킹을 당했다기보다는 사용자 본인이 기꺼이 정보와 권한을 내준 것과 다름없다.

추적하려다 추적당하지 않도록 주의해야

페이스북 코리아 측은 지난 2013년에 이어 올해 6월에도 페이스북 방문자 추적은 불가능하다는 공지 글을 올린 바 있다. 페이스북 코리아는 공지를 통해 “방문자 확인 URL 링크는 사실 방문자를 추적할 수 없는 가짜 링크”라면서 “대부분 방문자 추적이 가능하다고 하는 앱/프로그램 등은 자신의 타임라인에 남긴 댓글, 좋아요 수 등을 기준으로 순위를 보여줄 뿐이기 때문에 의심스러운 프로그램은 다운로드하지 않는 것이 좋다”고 당부했다. 또한 “해당 프로그램을 이용하기 위해 페이스북 계정 정보를 입력했다면 페이스북의 비밀번호를 빨리 바꿔야 한다”고 강조했다.

과거 2000년 무렵, 싸이ㅇㅇ의 미니홈피에도 방문자 추적 프로그램이 등장해 네티즌들 사이에서 큰 인기를 끈 바 있다. 당시에는 미니홈피 내에 다른 소스코드를 심어서 실제로 로그인 하지 않은 상태의 방문자들도 추적이 가능하긴 했다. 그러나 페이스북은 현재까지는 추적이 불가능하다. 방문자 추적 앱들이 여러 편법을 동원해 방문자의 순위를 보여주긴 하지만 굳이 이 방법을 쓰지 않더라도 누구나 간단하게 확인할 수 있을 정도의 단순한 화면일 뿐이다.

즉, 현재 페이스북 방문자 추적이라고 떠도는 앱이나 사이트는 대부분 해킹을 위한 악의적인 프로그램이거나 피싱 사이트들이다. ‘속지 말자 조명빨, 다시 보자 사진빨’이라는 문구처럼 방문자를 추적할 수 있다는 문구에는 절대 속지 말아야 한다.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

| 국내 가상화폐 거래소 사칭한 피싱 사이트...주의! (0) | 2017.08.31 |

|---|---|

| 커뮤니티를 파고든 피싱 기승 (0) | 2017.08.24 |

| 2016년 Mirai 동향 보고서 (0) | 2017.08.22 |

| 영화 같은 은행 해킹 사건 (0) | 2017.08.17 |

| 자동 로그인 정보 탈취, 추가 공격 위한 사전 작업인가? (0) | 2017.08.17 |

| 커뮤니티를 파고든 피싱 기승 (0) | 2017.08.24 |

|---|---|

| 쫓으려다 쫓긴다? 방문자 추적 앱의 실체 (0) | 2017.08.24 |

| 영화 같은 은행 해킹 사건 (0) | 2017.08.17 |

| 자동 로그인 정보 탈취, 추가 공격 위한 사전 작업인가? (0) | 2017.08.17 |

| 교묘하게 구글 단축 URL을 이용한 악성코드 유포 (0) | 2017.08.17 |

2016년 2월 미국 연방준비은행에 보관된 방글라데시 중앙은행 계좌에서 8,100만 달러(약 966 억 원)가 사라졌다는 영화 같은 뉴스가 보도된다. 누군가 은행 내부 이체 시스템을 조작해 1 억 달러가 넘는 돈을 필리핀과 스리랑카 은행 계좌로 이체했다. 필리핀 은행으로 송금된 8100만 달러는 성공적으로 이체되었지만 스리랑카 은행에 2000 만 달러(약 231억)를 이체할 때 영어 단어를 잘못 써 이를 확인하던 중 발견되었다. 이 사건으로 방글라데시 중앙은행 총재 등은 책임을 지고 사임했다고 한다.

은행이 직접 공격당하는 일이 처음은 아니다. 러시아 갱단으로 추정되는 조직이 2013년부터 30개국 100개 은행을 해킹해 최대 10 억 달려(약 1조 1천억 원)를 훔친 것으로 알려졌다. 하지만 한 번에 1 천 억 원 가까운 거액이 털린 건 처음이다. 특히 이번 사건은 이체 시스템을 조작한 게 내부자의 짓인지 악성코드가 사용되었는지 처음에는 알려지지 않았다.

4월 25일 영국 배시스템(Baesystem)에서 공격에 사용된 것으로 알려진 악성코드 분석 정보를 공개했다. 공격자는 은행 내부 시스템에 침투해, 글로벌 금융거래 정보를 안전한 환경에서 교환할 수 있게 은행과 기타 금융기관 간 연결 네트워크를 제공하는 단체인 스위프트(SWIFT, Society for Worldwide Interbank Financial Telecommunication)에서 국제간 거래시 이용하도록 제공하는 시스템을 조작할 수 있는 악성코드를 만들었다. 이는 공격자가 목표 은행의 운영에 대한 깊은 수준의 지식을 가지고 있음을 알 수 있다. 이 악성코드 정보가 알려지면서 은행과 거래 시스템 제작 업체 간 책임 공방도 있었다. 스위프트 시스템의 안전성에 문제가 있다는 의견이 나오면서 스위프트는 자사의 네트워크가 해킹당한 게 아니라는 보도자료를 배포한다. 5월 13일에는 과거 사건과 연관된 악성코드와의 유사점이 나오면서 특정 국가의 소행이 아니냐는 의심도 제기되었다. 이는 2014년 소니 픽처스 공격에 사용된 악성코드와 유사한 악성코드가 발견되었기 때문이나, 이미 공개된 악성코드라 의도적으로 비슷하게 만들었을 가능성도 있다는 의견도 있다.

사건의 파장은 점점 커지고 방글라데시 은행뿐만 아니라 다른 은행에서도 공격이 있었음이 알려진다. 2015년 12월 베트남 은행에서도 비슷한 공격 시도가 있었으며, 관련 악성코드도 공개된다. 베트남 은행 공격에 사용된 것으로 알려진 악성코드가 방글라데시 은행 해킹에 사용된 악성코드와 유사하다는 점에서 동일 그룹의 소행일 가능성이 높다. 게다가 에콰도르 은행도 2015년에 유사 사건이 있었음이 뒤늦게 밝혀졌고 필리핀 은행의 피해도 알려졌다. 따라서 은행을 노린 유사 공격이 더 존재할 수도 있다.

필자는 이번 사건을 보며 몇 가지 생각이 떠올랐다.

첫째, 완벽한 보안은 역시 없다. 우리는 완벽한 보안은 존재하지 않는다고 알고 있지만 그래도 돈을 관리하는 은행이므로 다른 곳보다는 보안이 완벽할 거라고 믿고 있다. 하지만 개인의 인터넷 뱅킹 계좌 해킹이 아니라 다수의 은행 시스템이 해킹되었다는 점에서 다시 한 번 완벽한 보안은 세상에 존재하지 않는다는 깨달음을 얻을 수 있었다.

둘째, 어떻게 감염되었을까? 이체 조작에 악성코드가 이용되었는데, 그렇다면 반드시 내부 시스템이 악성코드에 감염되어야만 한다. 따라서 어떻게 내부 시스템이 악성코드에 감염되었느냐는 매우 중요하다. 지금까지 예상하지 못했던 방법으로 은행 내부 시스템이 감염되었다면 다른 은행도 공격 당할 가능성이 있으니 그 방법에 맞는 새로운 대응 방안을 만들어야겠지만, 새로울 게 없는 방법으로 보안이 뚫렸다면 책임 소재에 대한 비판을 피할 수 없다. 하지만 현재까지 어떻게 은행 시스템에 침투했는지 알려진 바는 없다.

셋째, 공격자는 어디까지 침투해 있을까? 방글라데시 은행 해킹 사건을 보면 공격자는 내부 시스템과 이체 절차를 충분히 알고 있었다. 따라서 내부자의 도움이 있었거나 공격자가 스스로 알아냈을 수 있다. 만약 공격자가 내부자 도움 없이 은행 거래를 지켜보면서 이체 방식을 익혔다면 오랜 기간 은행 내부 시스템이 악성코드에 감염되었다고 볼 수 있다. 이것도 문제지만 은행간 거래와 같이 특수 목적에 사용되는 시스템도 공격자가 조금만 노력하면 충분히 보안 체계를 우회할 수 있다는 점에서 다른 특수 목적 시스템도 안전을 보장할 수 없다.

넷째, 분석가들도 특수 목적에 사용되는 프로그램이나 절차에 대해 알아야 한다. 베트남 은행 해킹에 사용된 악성코드는 2015년 12월 보안 업체에 전달되었다. 하지만 5개월 동안 해당 악성코드는 정상 파일로 분류되어 있었다. 만약 방글라데시 중앙은행 해킹과 관련된 악성코드가 알려지지 않았다면 해당 악성코드는 지금도 정상 파일로 분류 되고 있을 가능성이 있다. 왜 이런 일이 발생할까? 일단 해당 악성코드는 일반적인 악성코드와는 다르게 동작한다. 특정 프로그램이 설치된 환경에서만 악성코드가 제대로 실행기 때문에 특정 프로그램이 설치되어 있지 않은 분석 시스템에서는 별다른 이상을 발견할 수 없다. 시스템이 아닌 사람이 분석할 때는 어떨까? 우선 분석가는 스위프트에 대해 모를 가능성이 높다. 특수 목적으로 사용되는 소프트웨어는 특정 직군의 사람에게는 친숙하겠지만 이외의 사람들은 존재조차 모를 수 있다. 스위프트에 대해 안다고 해도 이런 악성코드를 제대로 분석하려면 스위프트 프로그램이 있어야 하고 이체 과정에 대한 지식도 있어야 한다. 일반 보안 회사에서 이런 특수 목적 프로그램을 보유하고 있을 가능성은 낮다. 이제 몇몇 분석가들은 스위프트에 대해 알게 되겠지만 다른 특수 목적 사용 시스템을 노린 악성코드를 분석하면 또다시 정상 파일로 판단할 가능성도 여전히 존재한다. 따라서 앞으로 보안 업체는 다양한 산업 분야와 좀 더 긴밀하게 협력해야 하지 않을까 싶다.

다섯째, 시스템 운영 회사의 신뢰도 하락이다. 우선 방글라데시 은행에서 사용하는 보안 프로그램이 궁금했다. 해당 보안 회사는 공격을 막지 못했다는 점 때문에 전전긍긍하고 있지 않을까 싶다. 보안 프로그램이 모든 공격을 예방할 수 없지만 일반인은 특정 보안 제품이 공격을 막지 못했다고만 기억하게 된다. 스위프트 측도 마찬가지인데, 악성코드에 일단 감염되면 사람이 컴퓨터로 할 수 있는 대부분의 일을 할 수 있고 기술적으로도 악성코드가 보안 체계를 우회하기 쉽다. 이번 해킹도 악성코드 감염이 은행 과실이라고 해도 서비스를 제공하는 스위프트가 해킹 당했거나 보안에 취약하다고 오해받을 수 있다. 실제로 사건 발생 후 금융권의 스위프트 이용 제한 소식도 들려온다.

이런 공격을 예방하기 위해서는 악성코드에 감염되지 않기 위해 노력하고 감염되더라도 빨리 이상을 파악해야 하지만, 내부 시스템을 모두 관리하는 건 불가능에 가깝다. 따라서 중요 시스템에 대해서만이라도 정기검진처럼 정기적으로 이상 유무를 검사하는 프로세스가 필요하다. 단, 점검하는 사람도 포렌식이나 악성코드 분석 경험이 충분하고 내부에서 사용하는 프로그램이나 절차에 대해서도 잘 알고 있어야 한다.

이 글을 마감하는 5월 말까지 피해를 당한 은행은 4곳 이다. 하지만, 이 글이 공개될 때쯤 어떤 은행이 추가 피해를 입었을지는 아무도 알 수 없다. 영화처럼 천 억 원이 넘는 돈이 사라졌지만 범인은 오리무중인 시대에 우리는 살고 있다.

[참고 자료]

Bangladesh bank says hackers stole $100M from its New York Fed accont8,100만달러 해킹∙∙∙물러난 방글라데시 중앙은행 총재

The Great Bank Robby: Carbanak cybergang steals $1bn from 100financial institutions worldwide

Statement on recent allegations

SWIFT Warns Banks: Coordinated Malware Attacks Underway

No impact on SWIFT network, core messaging services or software

Vietnam’s Tien Phong Bank says it was second bank hit by SWIFT cyberattack

Now It’s Three: Ecuador Bank Hacked via Swift

차민석

악성코드 분석가

악성코드 분석가

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

| 쫓으려다 쫓긴다? 방문자 추적 앱의 실체 (0) | 2017.08.24 |

|---|---|

| 2016년 Mirai 동향 보고서 (0) | 2017.08.22 |

| 자동 로그인 정보 탈취, 추가 공격 위한 사전 작업인가? (0) | 2017.08.17 |

| 교묘하게 구글 단축 URL을 이용한 악성코드 유포 (0) | 2017.08.17 |

| 바이러스, 악성코드, 그리고 좀비PC (0) | 2017.08.03 |

최근 통계에 따르면 1인당 평균 3개의 소셜 미디어를 이용한다고 한다. 이메일 계정 또한 3개 이상을 사용하는 경우가 대부분이다. 이렇게 다수의 계정을 이용하지만 각 서비스의 계정 설정 규칙이나 이용자 규모 등에 따라 다수의 계정을 동일한 이름으로. 비밀번호 또한 마찬가지다. 그러나, 이처럼 다수의 계정과 비밀번호를 기억하는 것은 만만치 않은 일인데다 자주 이용하는 서비스라면 매번 로그인하기도 번거롭다. 이렇다 보니 많은 사용자들이 ‘자동 로그인’ 기능을 이용하고 있다. 문제는 자동 로그인 기능 이용 시 보안 위협이 높아질 수 있다는 점이다. 이 글에서는 자동 로그인 기능을 이용해 개인정보를 유출하는 악성코드에 대해 살펴본다.

악성코드 제작자들은 금전적 이윤을 위해 다양한 방법을 이용한다. 최근에는 직접적인 수익을 올리기 위해 랜섬웨어를 유포하는 사례가 많아졌지만 전통적인(?) 이윤 추구 방식도 여전히 존재한다. 대표적인 것이 사용자의 로그인 정보를 탈취하는 악성코드다. 현재 웹 브라우저, 이메일 클라이언트를 대상으로 로그인 정보를 탈취하는 악성코드가 지속적으로 제작, 유포되고 있다.

로그인 정보를 탈취하는 악성코드의 주요 감염 경로는 일반적인 악성코드와 마찬가지로 이메일이다. 대부분 스팸 메일을 통해 대량으로 유포되지만, 일부는 특정한 대상을 노린 표적 공격 형태를 보이기도 한다.

로그인 정보 탈취 방식

그렇다면 공격자는 로그인 정보를 어떻게 탈취할까? 로그인 정보 탈취 방법은 크게 두 가지로, 사용자가 입력하는 키 값을 가로채거나 시스템 상에 저장된 로그인 정보를 탈취하는 방법이 있다.

1. 키 입력 가로채기

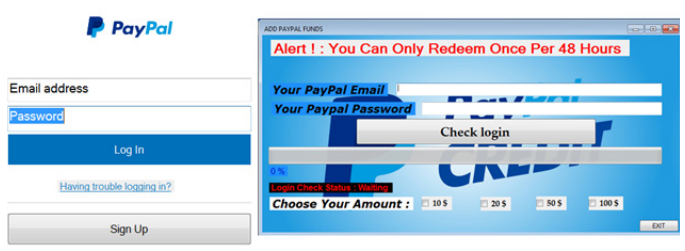

유명 서비스로 위장한 프로그램으로 사용자를 현혹해 로그인 정보를 입력하게 하거나 키로거(key-logger)를 이용해 사용자의 계정 정보를 탈취할 수 있다. 하지만, 이 방법은 사용자가 직접 정보를 입력할 때만 탈취가 가능하다는 한계가 있다.

[그림 1] 페이팔(PayPal)로 위장한 피싱 프로그램

2. 저장된 로그인 정보 탈취

사용자가 애플리케이션의 자동 로그인 기능을 사용하면, 사용자가 최초 입력했던 계정 정보는 어딘가에 저장된다. 대개 파일 또는 데이터베이스 형태로 암호화되어 저장된다. 그러나 일부 프로그램의 경우 암호화 방식이 아닌 인코딩으로 저장하거나 심지어 암호를 그대로 평문 형태로 저장하기도 한다. 따라서 공격자가 탈취하고자 하는 프로그램의 정보 저장 위치를 미리 알고 있다면 로그인 정보를 탈취할 수 있다.

저장된 로그인 정보 탈취 공격

로그인 정보를 탈취하는 악성코드 제작을 위해 공개된 정보를 이용하는 경우도 있지만 사용자가 잊어버린 암호를 알아내기 위해 이용하는 암호 복구 프로그램을 활용하는 경우도 있다. ‘암호 복구 프로그램’은 저장된 로그인 정보를 잊어버린 사용자들이 이용할 수 있는 프로그램이다. 문제는 암호 복구 프로그램의 원리가 알려지면서 공격자들이 로그인 정보를 유출하는 악성코드를 제작하는데 활용하기도 한다는 점이다.

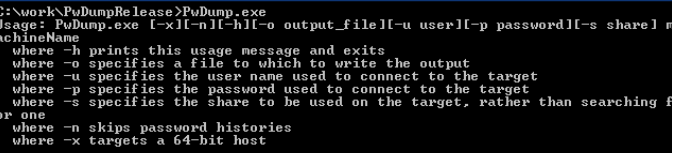

대표적인 암호 복구 프로그램으로는 윈도우 로그인 정보를 확인하는 프로그램인 Pwdump가 있다. Pwdump는 보안 계정 관리자(SAM)에서 로컬 사용자 계정의 암호 해시를 출력하는 프로그램이다. 공격자는 이렇게 확인한 해시 값을 이용해 로그인에 필요한 정보를 알아내어 공격 대상의 내부 시스템을 장악하는 계획을 세울 수 있다.

[그림 2] Pwdump 실행 화면

이 밖에도 브라우저 등의 로그인 암호를 보여주는 프로그램이 있는데, 이 또한 원래 잊어버린 암호를 찾기 위한 프로그램이다. 공격자는 이러한 프로그램을 이용해 사용자 정보를 알아내기도 한다.

[그림 3] 실제 해킹에 악용된 브라우저 암호 복구 프로그램

1. 주요 공격 대상

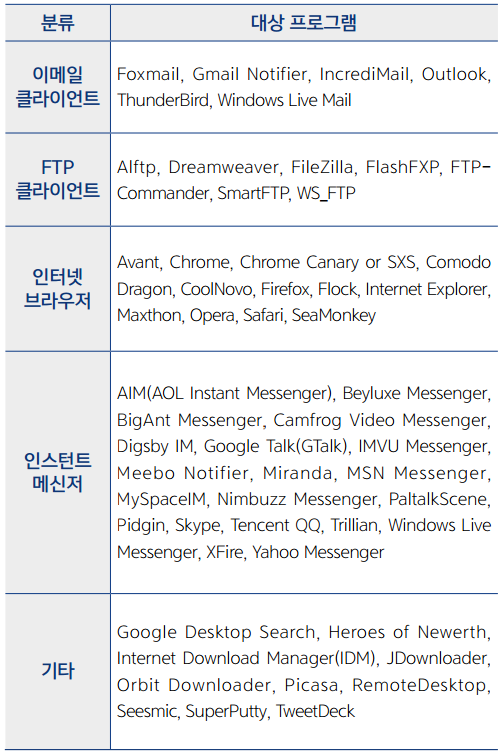

프로그램마다 로그인 정보를 저장하는 위치와 방법이 다르다. 따라서 공격자는 자신이 탈취하고자 하는 프로그램을 분석해 로그인 정보 저장 위치를 알아낸 후 정보에 접근한다. 저장된 로그인 정보 탈취의 대상이 되는 프로그램은 주로 다음과 같다.

2. 공격 대상별 로그인 정보 저장 위치

사용자가 저장하는 로그인 정보는 파일 혹은 레지스트리에 저장된다. 파일이나 레지스트리에 저장될 때는 암호화되어 저장하기도 하지만 평문이나 간단한 인코딩만으로 저장되는 경우도 존재한다. 다양한 프로그램의 로그인 정보 저장 위치는 다음 사이트에서 확인 할 수 있다.

http://securityxploded.com/passwordsecrets.php

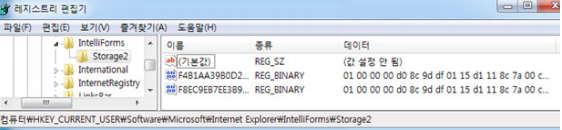

■ 인터넷 익스플로러

인터넷 익스플로러(Internet Explorer)는 로그인 정보를 레지스트리에 저장한다.

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\IntelliForms\Storage2

[그림 4] 인터넷 익스플로러 자동 로그인 정보

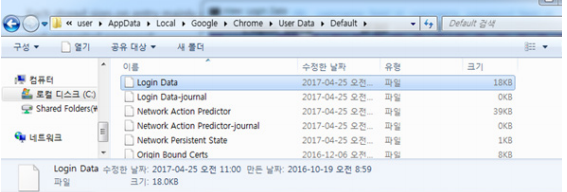

■ 크롬

크롬(Chrome)은 ‘Login Data’ 파일에 로그인 정보를 저장한다.

C:\Users\<user_name>\Appdata\Local\Google\Chrome\User Data\Default\Login Data

[그림 5] 크롬의 로그인 정보 저장 파일

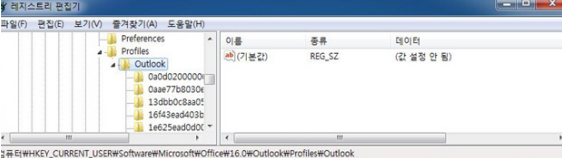

■ 아웃룩

아웃룩(Outlook)은 다음과 같이 레지스트리에 로그인 정보를 암호화하여 저장한다.

HKEY_CURRENT_USER\Software\Microsoft\Office\(버전)\Outlook\Profiles\Outlook

[그림 6] 아웃룩 2016의 로그인 정보 저장 레지스트리

■ 파일질라

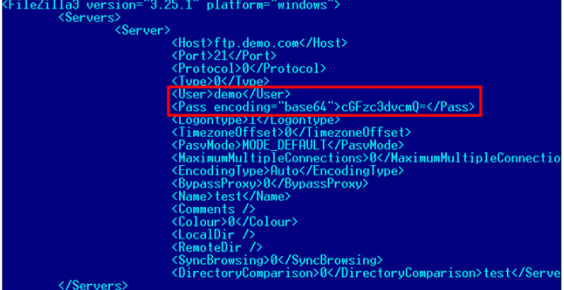

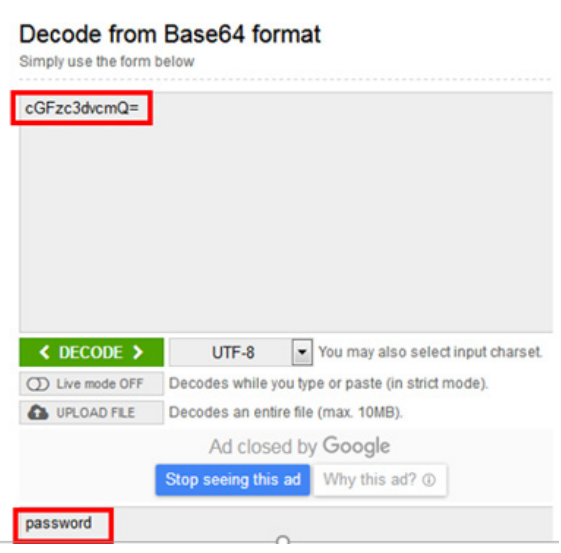

대표적인 파일 전송 프로토콜(File Transfer Protocol, FTP) 프로그램인 파일질라(Filezilla)는 로그인 정보를 sitemanager.xml 등에 텍스트 파일로 저장한다. 과거에는 평문 그대로 저장했지만 현재는 베이스64(Base64)로 인코딩된다. 그러나, 베이스64 디코더를 통해 쉽게 암호를 확인할 수 있다.

[그림 7] 파일질라의 로그인 암호 저장

암호에 사용된 값을 베이스64로 디코딩하면 [그림 8]의 예시와 같이 ‘password’라는 암호를 확인할 수 있다.

[그림 8] 베이스64 변환 결과

2. 주요 로그인 정보 탈취 악성코드

시스템에 저장된 로그인 정보를 유출하는 악성코드는 다양하다. 대표적인 로그인 정보 탈취 악성코드는 다음과 같다.

■ Decoloader (Tkhawk.exe)

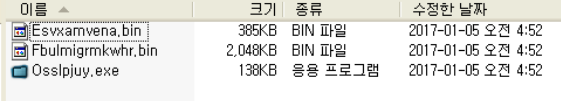

RAR SFX(Self-Extractor) 파일이며, 파일 내에 실행 파일과 암호화되어 있는 데이터 파일이 존재한다.

[그림 9] 압축 파일 내 파일

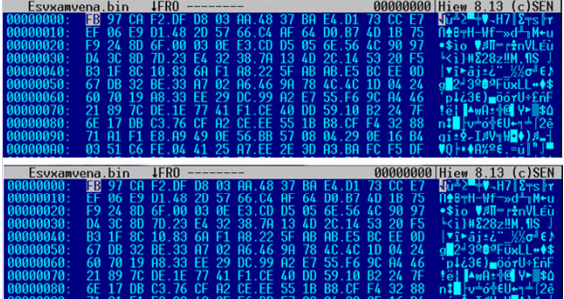

[그림 9]에서 확인할 수 있는 Esvxamvena.bin과 Fbulmigrmkwhr.bin은 암호화되어 있는 데이터 파일이다.

[그림 10] 암호화된 데이터 파일

Osslpjuy.exe는 닷넷으로 제작된 파일로, 실행되면 닷넷 관련 파일인 RegAsm.exe가 실행되고 종료된다.

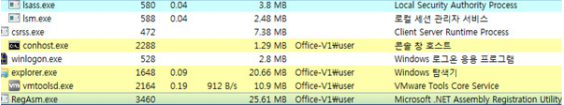

[그림 11] Osslpjuy.exe 실행 후 프로세스

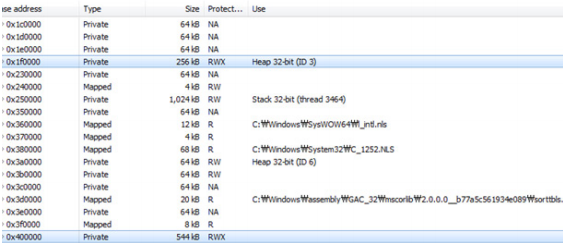

RegAsm.exe의 메모리를 확인해보면, 코드가 프라이빗(Private) 속성으로 실행된다는 것을 알 수 있다.

[그림 12] RegAsm.exe 내 메모리

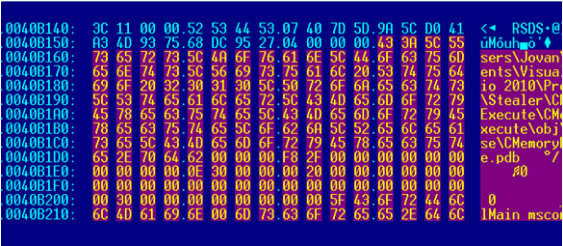

[그림 11]의 0x1f0000 주소의 내용을 살펴보면 ‘C:\Users\Jovan\Documents\Visual Studio 2010\Projects\Stealer\CMemoryExecute\CemoryExecute\obj\Release\CMemoryExecute.pdb’와 같은 의심스러운 문자열을 확인할 수 있다.

[그림 13] 악성코드의 특징적인 PDB 정보

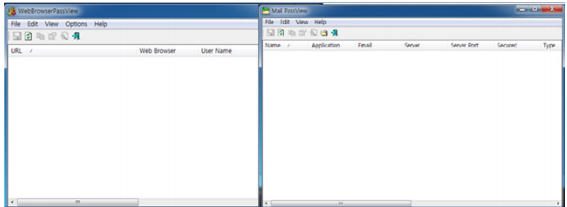

메모리에는 다른 실행 파일도 존재하는데, 이들은 웹 브라우저의 로그인 정보를 확인할 수 있는 WebBrowserPassView와 메일 로그인 정보를 알 수 있는 Mail PassView이다.

[그림 14] 메모리에서 확인된 암호 복구 프로그램

이 악성코드는 기존의 암호 복구 프로그램을 사용자 몰래 실행하여 로그인 정보를 획득한 후 유출한다.

■ Trojan/Win32.Loginstealer (fontwow64.exe)

Trojan/Win32.Loginstealer로 진단되는 fontwow64.exe 파일은 2017년 3월 발견된 로그인 정보 탈취 악성코드로, 관련 변종이 2015년 10월에도 발견된 바 있다. 이들 두 샘플 모두 아직까지 바이러스 토탈(Virus Total) 등 악성코드 검사 서비스에 업로드되어 있지 않다. 이로 미루어 볼 때 대량 메일을 통한 유포 보다는 표적 공격에 이용되었을 가능성이 점쳐진다.

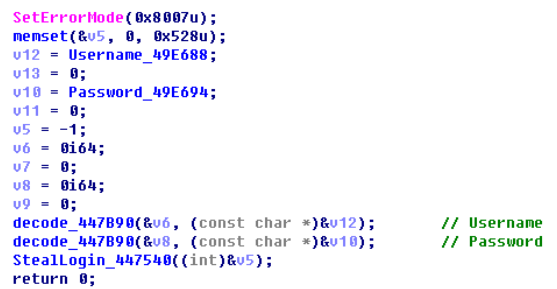

해당 악성코드가 실행되면 암호화된 Username과 Password의 암호를 풀어 로그인 정보를 탈취하는 함수를 실행한다. 주요 문자열은 암호화되어 저장되어 있다.

[그림 15] Trojan/Win32.Loginstealer 코드 시작 부분

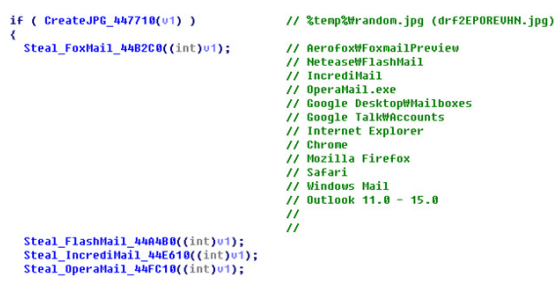

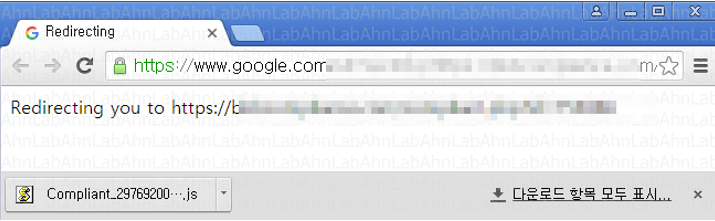

저장된 로그인 정보를 탈취하는 함수가 실행되면 drf2EPOREVHN.jpg, drf2EPOREXKK.jpg 등과 같은 임의의 이름과 JPG 확장자를 가진 파일을 생성한다. 이후 다양한 웹 브라우저, 메신저, 메일 클라이언트 등의 로그인 정보를 수집해 저장한다.

[그림 16] 로그인 정보 수집

유출된 로그인 정보, APT 공격에 사용될 수 있어

공격자는 탈취한 로그인 정보를 이용해 사용자의 이메일이나 커뮤니티 활동 내역을 몰래 훔쳐볼 수 있다. 얼마 전 이메일 계정 정보를 해킹해 사용자들이 메일 박스에 보관해둔 개인 정보 내역을 추가로 탈취한 사례가 알려지기도 했다. 또한 탈취한 로그인 정보를 2차, 3차 공격에 이용할 수 있기 때문에 공격자들은 더 많은 공격을 위해 지속적으로 사용자의 로그인 정보 탈취를 시도하고 있다.

기업 내에서 이러한 악성코드가 지속적으로 발견된다면 타깃 공격, 지능형 공격(APT)의 내부 침입을 위한 사전 작업일 가능성도 있어 각별한 주의가 요구된다. 실제로 미국 정당 관련 단체에 대한 공격에도 로그인 정보 유출 악성코드가 사용된 것으로 알려져 있다.

로그인 정보 탈취 악성코드에 감염되어 있을 경우에는 주기적인 암호 변경도 무용지물이다. 따라서 이러한 악성코드에 의한 피해를 줄이기 위해서는 자동 로그인 기능을 가급적 사용하지 않는 것이 바람직하다. 그나마 다행인 것은 저장된 로그인 정보를 유출하는 방식은 정해져 있다는 점이다. 만일 어떤 프로그램에서 로그인 정보가 저장된 위치에 접근하는 행위를 한다면 로그인 정보 유출 악성코드로 판단할 수 있다.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

| 2016년 Mirai 동향 보고서 (0) | 2017.08.22 |

|---|---|

| 영화 같은 은행 해킹 사건 (0) | 2017.08.17 |

| 교묘하게 구글 단축 URL을 이용한 악성코드 유포 (0) | 2017.08.17 |

| 바이러스, 악성코드, 그리고 좀비PC (0) | 2017.08.03 |

| PUP, 불편하고 때론 위험한 존재에 대하여 (0) | 2017.08.03 |

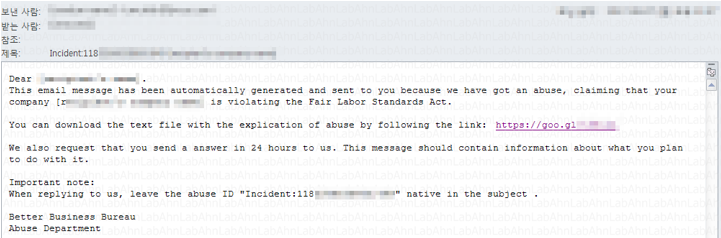

단축 URL을 이용해 유포된 악성코드가 또다시 기승을 부리고 있다. 특히 교묘하게 위장한 메일 본문에 많은 사용자에게 익숙한 구글의 단축 URL을 포함하고 있어 사용자들의 각별한 주의가 요구된다.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

| 2016년 Mirai 동향 보고서 (0) | 2017.08.22 |

|---|---|

| 영화 같은 은행 해킹 사건 (0) | 2017.08.17 |

| 자동 로그인 정보 탈취, 추가 공격 위한 사전 작업인가? (0) | 2017.08.17 |

| 바이러스, 악성코드, 그리고 좀비PC (0) | 2017.08.03 |

| PUP, 불편하고 때론 위험한 존재에 대하여 (0) | 2017.08.03 |